Meta et Yandex traquaient la navigation des utilisateurs d’Android via leurs applications

Pwned

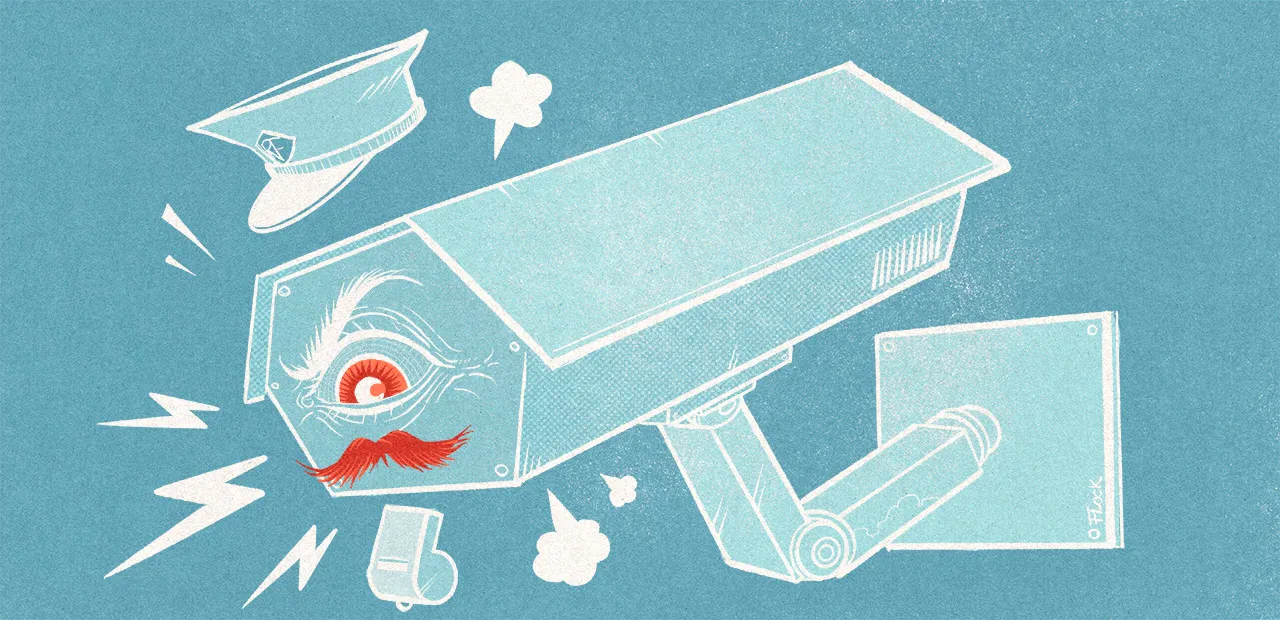

Des chercheurs ont découvert que les applications de Meta et Yandex, souvent déjà installées, traquaient les activités des utilisateurs d’Android sur n’importe quel navigateur. Ce système leur permettait de désanonymiser les données récoltées via leurs traqueurs web (Meta Pixel et Yandex Metrica).

Meta et Yandex ont contourné les protections de sécurité et de respect de la vie privée d’Android pour désanonymiser les informations récoltées via leur système de tracking sur le web, ont découvert le chercheur Narseo Vallina-Rodriguez et ses collègues. Ceux-ci ont publié le détail de leurs observations directement sur un site GitHub.

S’ils ont observé ce mécanisme sur Android, ils expliquent n’avoir rien trouvé sur iOS. Mais ils ajoutent : « cela dit, un partage de données similaire entre les navigateurs iOS et les applications natives est techniquement possible ».

Les deux entreprises ont mis en place depuis longtemps des systèmes qui permettent de récolter des informations sur les visiteurs de sites web : Yandex Metrica et Meta Pixel. L’entreprise russe présente son outil aux responsables de sites comme un moyen de récupérer « toutes les informations que vous avez toujours voulu connaître sur votre site web ». De son côté, l’entreprise étasunienne les pousse à ajouter « un morceau de code à votre site web, qui vous permet de mesurer, d’optimiser et de créer des audiences pour vos campagnes publicitaires ». Mais ces quelques lignes de JavaScript ajoutées sur un bon nombre de sites web permettaient aussi à ces entreprises de récupérer des données sur les utilisateurs de leurs services sur Android.

Envoi d’informations via le serveur local

En effet, les chercheurs ont découvert que les applications de Meta (Facebook, Instagram) et celles de Yandex (dont l’appli de navigation et le navigateur) recevaient « les métadonnées, les cookies et les commandes des navigateurs » via Yandex Metrica et Meta Pixel.

Ces traqueurs récupèrent ces informations au gré de l’utilisation de n’importe quel navigateur installé sur le smartphone. Mais ils se connectaient également en silence avec ces applications via une connexion interne au téléphone (socket localhost) utilisant des ports UDP et TCP locaux au smartphone.

Les chercheurs observent qu’Android permet à toute application installée disposant d’une autorisation d’accès à internet d’ouvrir un socket qui écoute sur l’adresse locale (127.0.0.1, localhost) de l’appareil.

« Cela permet au JavaScript intégré dans les pages web de communiquer avec les applications Android natives et de partager les identifiants et les habitudes de navigation, en établissant un pont entre les identifiants web éphémères et les identifiants d’applications mobiles à long terme à l’aide d’API web standard », expliquent-ils.

« Puisque les applications natives accèdent par programmation aux identifiants des appareils tels que l’Android Advertising ID (AAID) ou gèrent l’identité des utilisateurs comme dans le cas des applications Meta, cette méthode permet effectivement à ces organisations de relier les sessions de navigation mobile et les cookies web aux identités des utilisateurs, et donc de désanonymiser les utilisateurs qui visitent des sites intégrant leurs scripts », ajoutent les chercheurs.

Un système mis en place depuis 2017 par Yandex et depuis quelques mois par Meta

Selon eux, Yandex avait mis en place ce système depuis 2017. Du côté de Meta, cette désanonymisation des données de son traqueur date « seulement » de septembre 2024.

Ils constatent que cette méthode met en échec « l’isolation inter-processus d’Android et ses protections de suivi basées sur le partitionnement, le sandboxing ou l’effacement de l’état côté client ».

Pris les doigts dans le pot de confiture, Meta et Yandex mettent sur pause

Interrogée par ArsTechnica, Google explique que ces comportements violent les conditions de service de Google Play et les attentes des utilisateurs d’Android en matière de protection de la vie privée. « Nous avons déjà mis en œuvre des changements pour atténuer ces techniques invasives, nous avons ouvert notre propre enquête et nous sommes directement en contact avec les parties », affirme un de ses représentants.

Meta n’a pas répondu aux questions de notre confrère, mais a assuré être en discussion avec Google « pour remédier à une éventuelle erreur de communication concernant l’application de leurs politiques ». L’entreprise ajoute avoir décidé de suspendre « cette fonctionnalité pendant que [elle travaille] avec Google pour résoudre le problème ».

Dans une mise à jour sur leur site, les chercheurs confirment que « le script Meta/Facebook Pixel n’envoie plus de paquets ou de requêtes à localhost. Le code responsable de l’envoi du cookie _fbp a été presque entièrement supprimé ».

Yandex affirme aussi à ArsTechnica avoir arrêté et être en contact avec Google. « Yandex respecte strictement les normes de protection des données et ne désanonymise pas les données des utilisateurs », jure l’entreprise. Elle ajoute que « la fonctionnalité en question ne collecte aucune information sensible et a pour seul but d’améliorer la personnalisation dans nos applications ».

Brave protégé, Microsoft ne répond pas, les autres patchent

Les chercheurs ont travaillé avec les équipes de plusieurs navigateurs (Chrome, Mozilla, DuckDuckGo, et Brave). Du côté de Brave, « les communications vers localhost requièrent le consentement de l’utilisateur depuis 2022 et une liste de blocage est en place », ce qui permet au navigateur de ne pas être affecté. DuckDuckGo utilise aussi une liste de blocage qu’il a dû mettre à jour pour parer le système mis en place par Yandex.

Firefox n’est touché que par la méthode de Yandex. Les chercheurs expliquent que la résolution est en cours, sans plus de détails. La version 137 de Chrome embarque des contre-mesures contre les méthodes de Meta et de Yandex qui semblent fonctionner, mais les chercheurs proposent une autre solution à plus long terme. Enfin, bien que le navigateur Edge de Microsoft soit touché par les deux méthodes, l’équipe de Narseo Vallina-Rodriguez n’a pas d’information sur d’éventuels patchs.

Concernant des implications légales sur la violation du consentement des utilisateurs, il semble que « ces pratiques ont pu être mises en œuvre sur des sites web sans formulaires de consentement explicites et appropriés pour les cookies ». « Si un site charge les scripts Facebook ou Yandex avant que l’utilisateur n’ait donné son accord pour les cookies appropriés, ce comportement se déclenchera quand même », estiment les chercheurs, tout en précisant que ceci ne se base que sur des résultats préliminaires.