Le Chime de 3e génération, un accessoire toujours autant utile ?

Nous allons débuter une série de tests des composants de nouvelle génération de la marque Ring, avec aujourd’hui, le test du Chime de 3e génération. Nous avions testé la génération précédente en janvier 2021, il y a donc près de 5 ans, jour pour jour, mais de la version PRO. Ici, c’est donc le Chime « de base » que nous testerons. Reste à voir si la version PRO bénéficiera aussi du 3e génération dans les mois à venir. Le Chime, qui pourrait sembler n’être qu’un accessoire, nous avait bluffer par ses caractéristiques. Alors, que nous apporte cette nouvelle génération ?

Merci à Ring d’avoir mis à notre disposition cet exemplaire du Chime de 3e génération. Rendez-vous dans quelques jours afin de découvrir notre test de la caméra extérieure Ring Floodlight PRO, de 2e génération, afin de découvrir toutes les nouvelles technologies embarquées.

Le Chime, qu’est-ce que c’est ?

Pour faire simple, le Chime a pour but de prendre le rôle d’un carillon vous permettant ainsi d’entendre la sonnerie pré-définie lorsque quelqu’un appuie sur votre sonnette connectée Ring et/ou lorsqu’un mouvement est détecté par la caméra de cette même sonnette. Vous pouvez en installer plusieurs dans votre maison afin de ne rater aucun événement si votre téléphone est hors de portée. La version de 3e génération que nous testons ce jour est tarifée à 34,99 euros. Notez que la version PRO de 2e génération, que nous avions testé, il y a quelques années, vous propose en plus, d’étendre la portée de votre réseau ! Placé entre votre routeur et votre sonnette connectée, il jouera le rôle de carillon, mais aussi d’amplificateur afin d’assurer la réception d’un signal parfait à votre sonnette, mais aussi à vos caméras par exemple.

Unboxing du Chime de 3e génération de Ring :

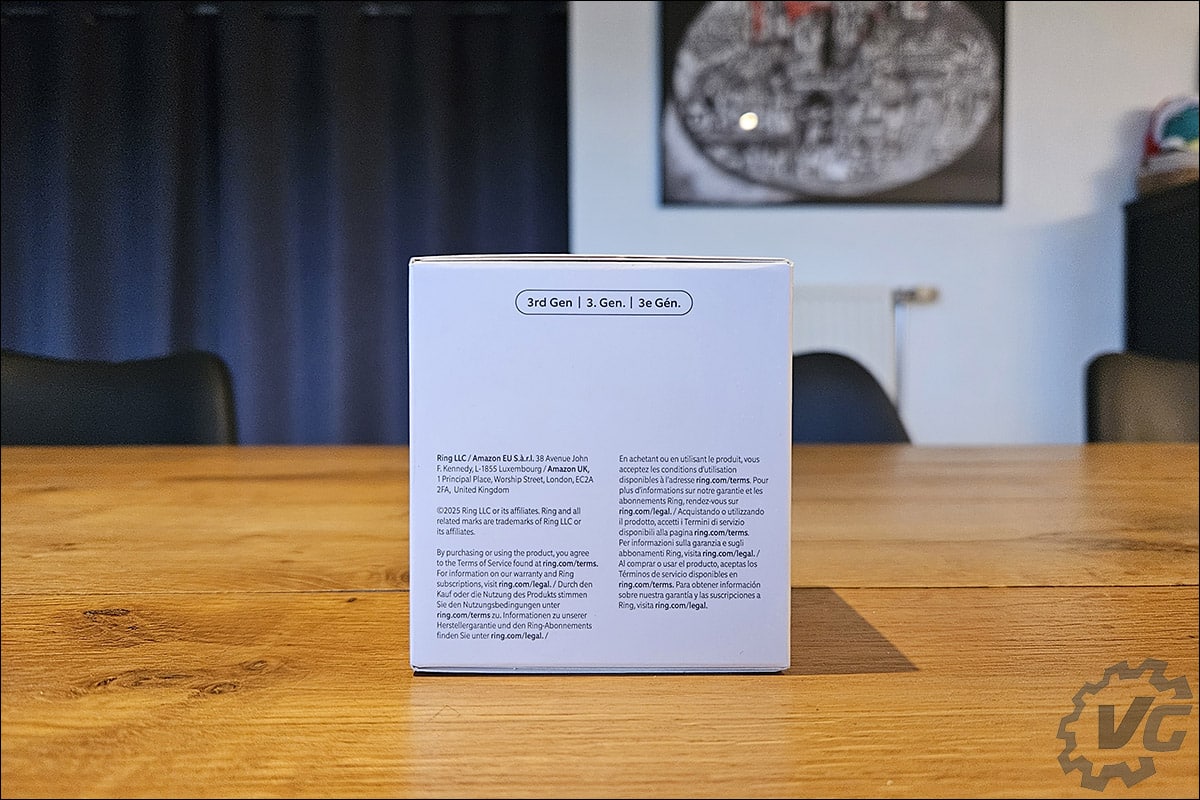

Comme vous pouvez vous en douter, la boite que nous avons réceptionnée est ultra compacte puisque les dimensions du Chime de 3e génération sont de 6,15 cm x 6,25 cm x 7,8 cm. La face avant nous propose une photo du Chime et l’arrière, un descriptif des caractéristiques de celui-ci. Comme vous pouvez le voir, le moindre espace à l’intérieur de la boite a été optimisé afin de réduire la quantité de carton. Nous ne retrouvons aucun plastique et l’ouverture se fait aussi via une tirette en carton. Un élément que nous apprécions tout particulièrement !

Au sein de la boite, hormis un guide de démarrage rapide avec un code QR et le document de garantie et de sécurité, on ne retrouve rien de plus. Le Chime de 3e génération est de couleur blanc avec une face grise sur l’avant, qui dissimule une LED. Il est compatible WiFi 6 et Bluetooth.

Les nouveautés apportées par cette nouvelle génération :

Les informations mises en avant par Ring sur son site, nous indiquent les nouveautés dont bénéficie cette 3e génération du Chime :

- Alertes ultra-claires en temps réel – grâce au haut-parleur amélioré, recevez des notifications partout chez vous, avec un son plus fort et plus clair.

- Installation en un clin d’œil – il vous suffit de brancher le Chime (3e génération) sur une prise électrique standard pour une configuration facile.

- Design épuré et élégant – les bords incurvés et le profil fin créent un look moderne qui s’adapte à votre espace.

- Profils sonores sur mesure – personnalisez les paramètres des tonalités, du volume et du report de notification.

Donc, si l’on résume, ce Chime de 3e génération offre, par rapport à la version précédente, des capacités audio améliorées qui permettent d’envoyer des notifications plus claires avec moins de distorsions dans tout votre domicile. L’ajout du Bluetooth permet une connexion plus facile et plus fiable à votre réseau wifi. Esthétiquement, il bénéficie d’un nouveau design plus moderne.

Débutons avec l’installation de ce Chime de 3e génération. Il vous suffira d’ôter les plastiques de protection et d’ensuite l’enfourcher dans l’une des prises de votre habitation. Comme nous vous le disions précédemment, vous pouvez utiliser plusieurs Chime au sein de votre habitation. Nous avons par exemple, dans notre hall d’entrée, notre Chime Pro et dorénavant, dans notre pièce de vie, ce Chime de 3e génération.

L’application Ring :

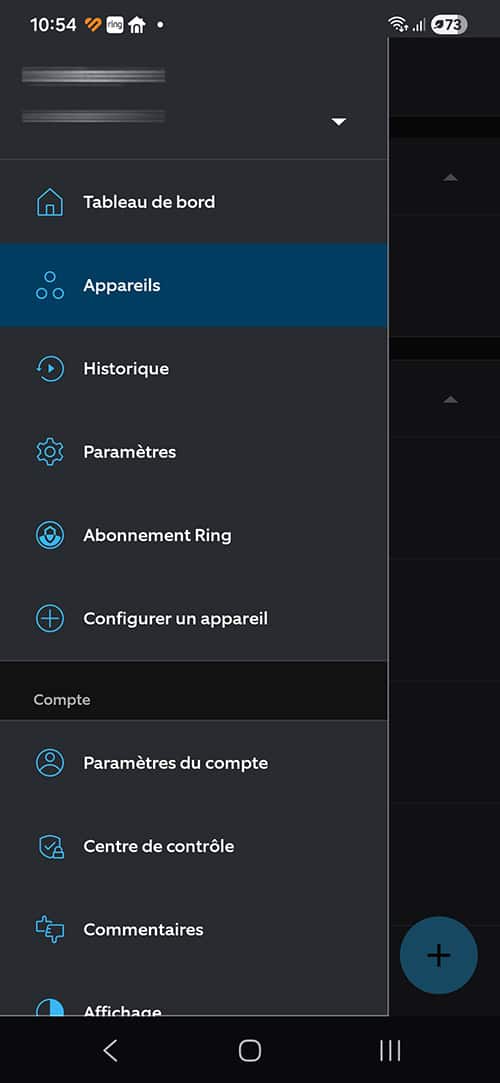

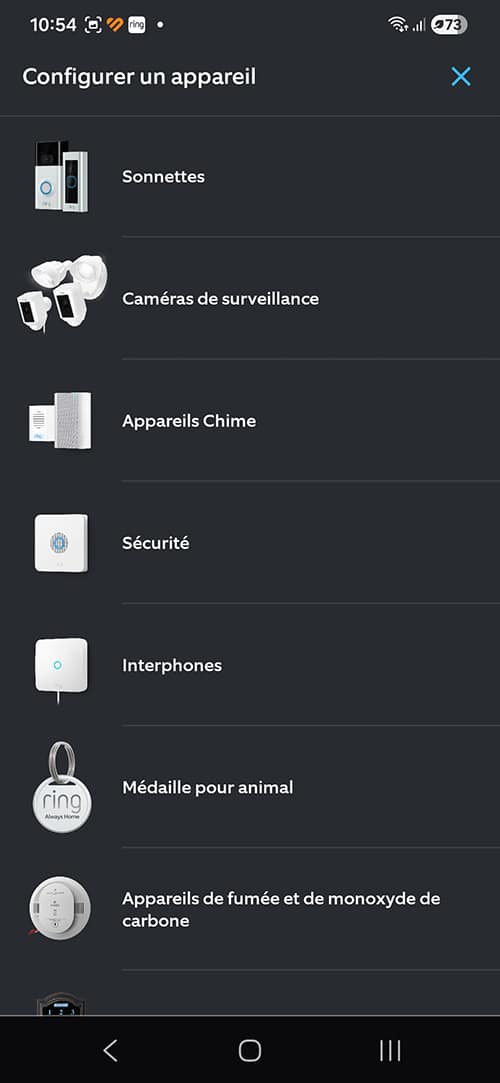

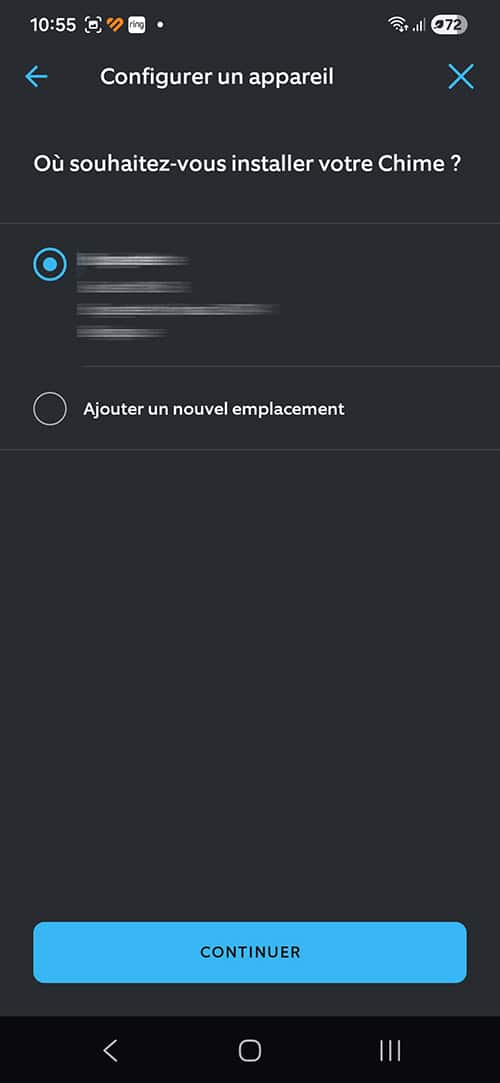

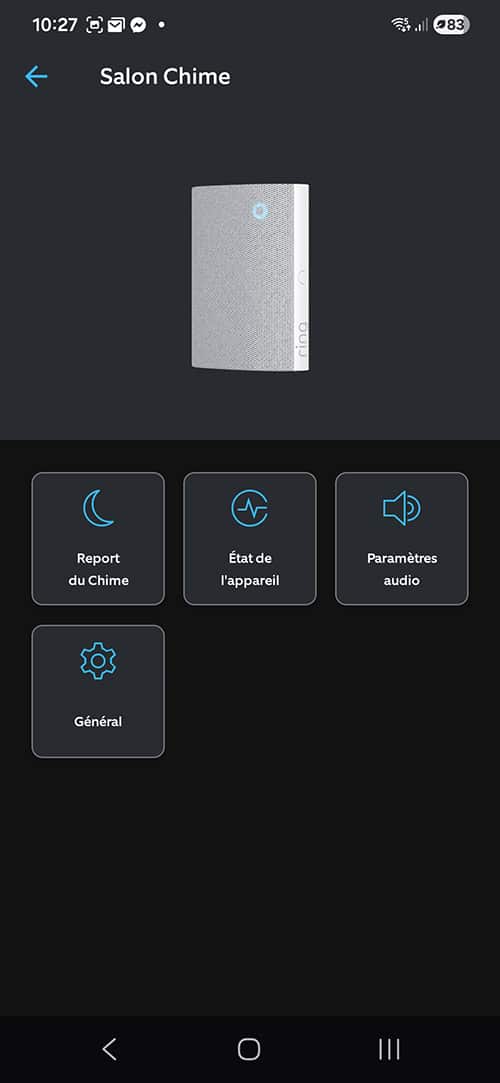

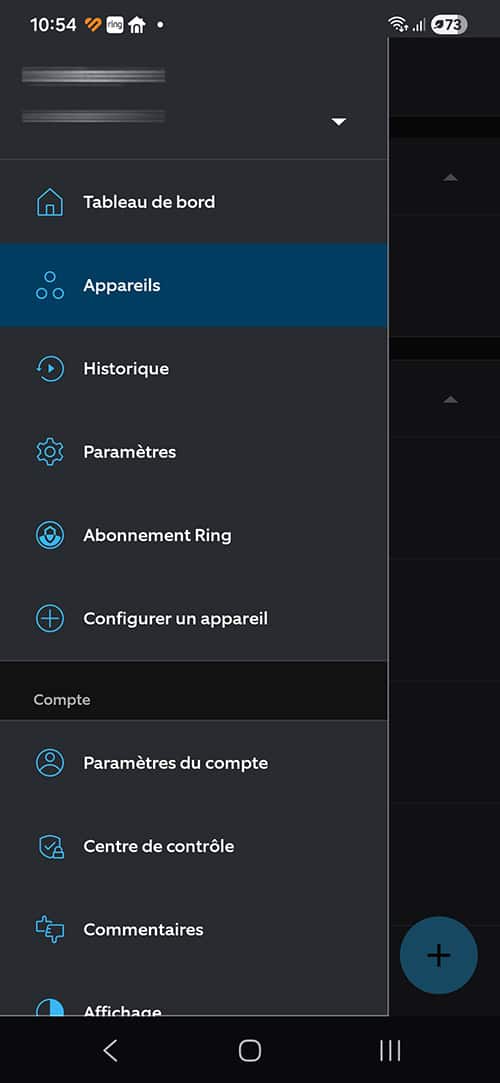

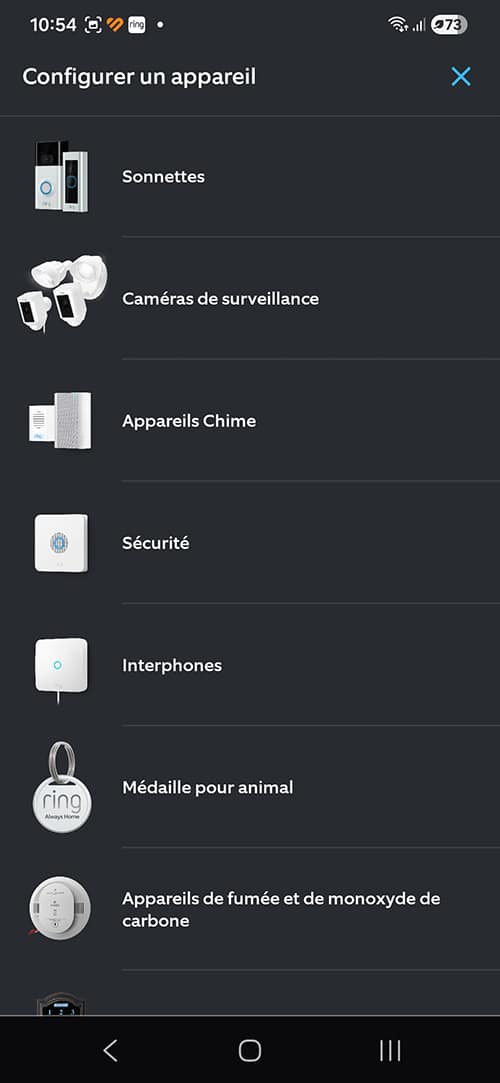

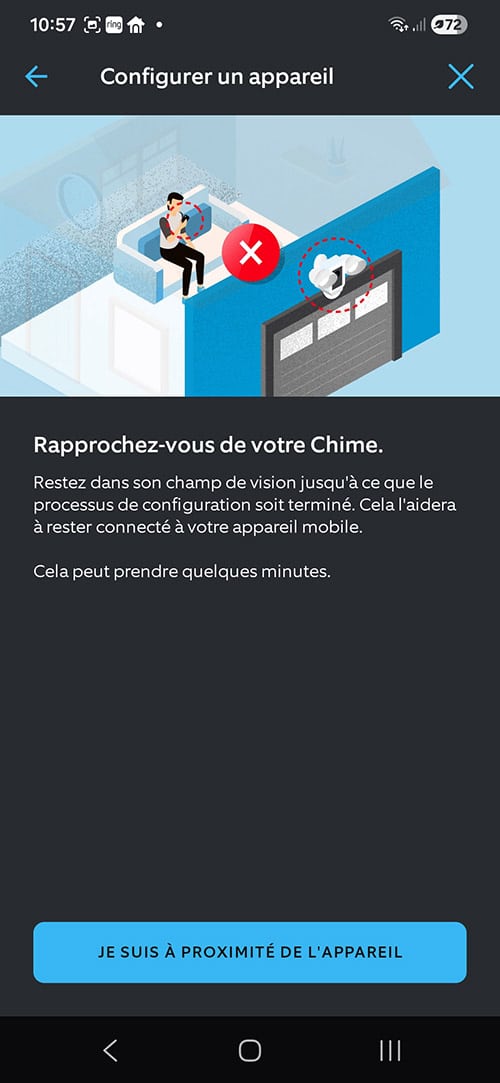

Direction ensuite l’application Ring. Si vous avez acheté un Chime, c’est que vous possédez déjà une sonnette connectée et donc l’application Ring. Dans l’application, optez pour la section « Configurez un appareil » et choisissez « Appareils Chime ».

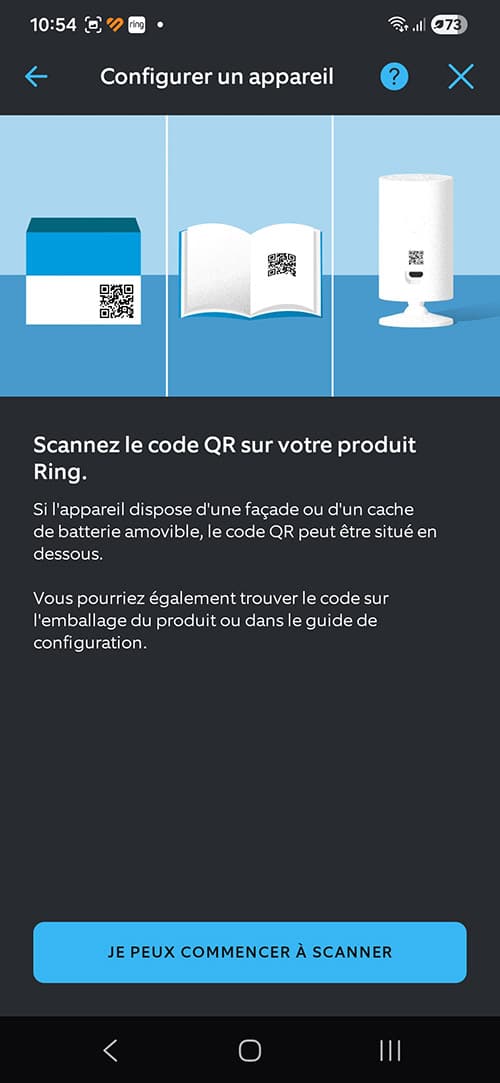

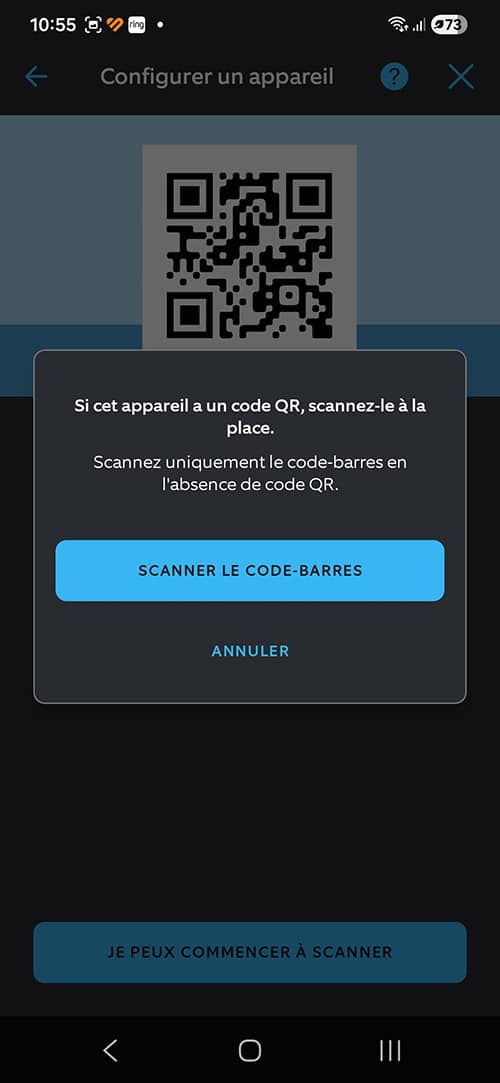

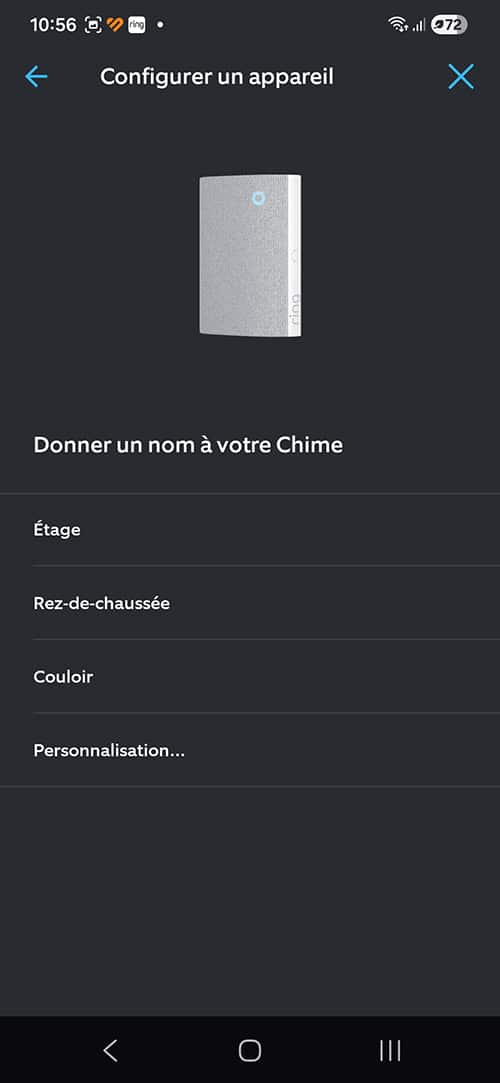

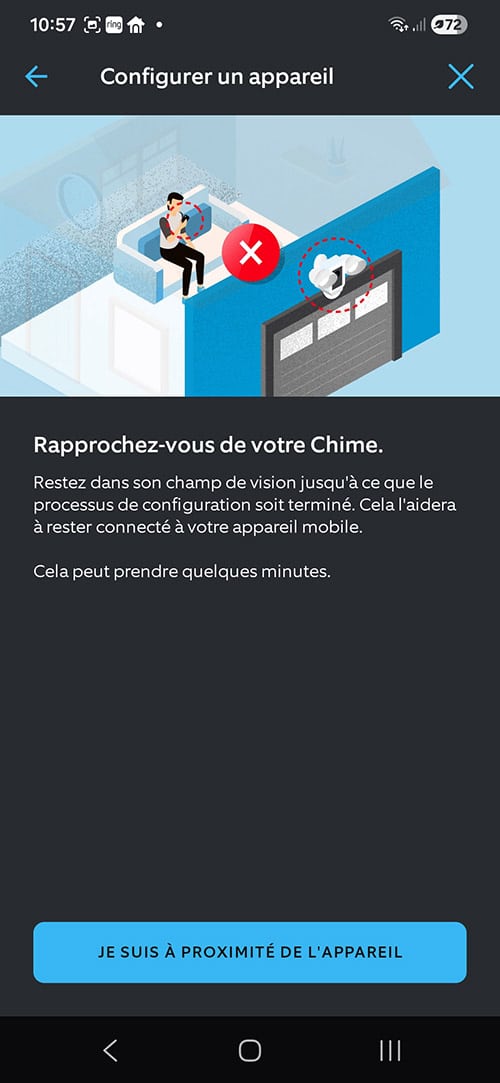

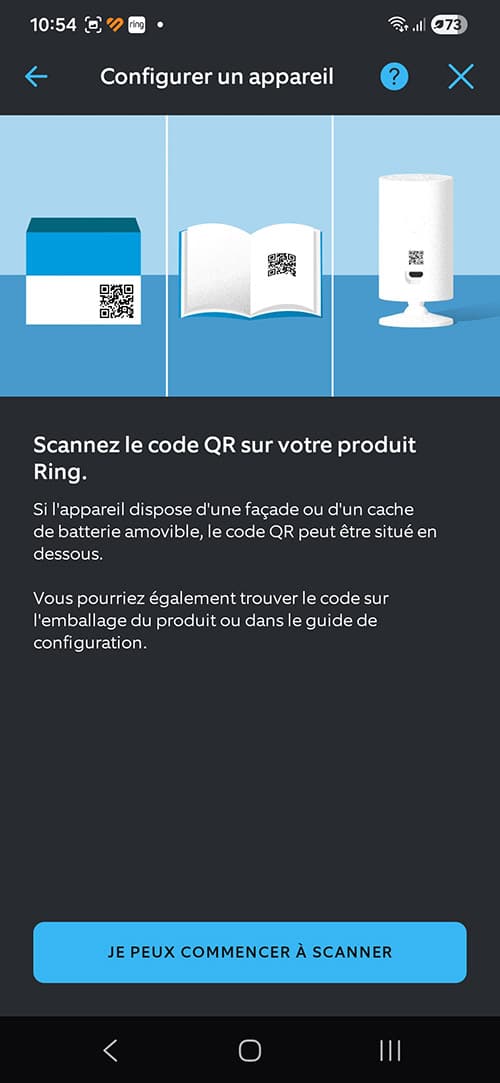

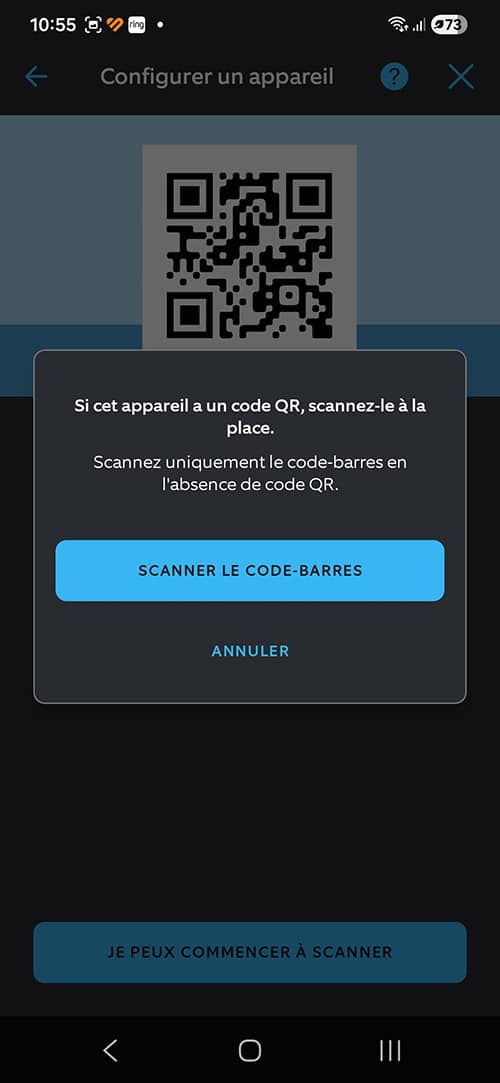

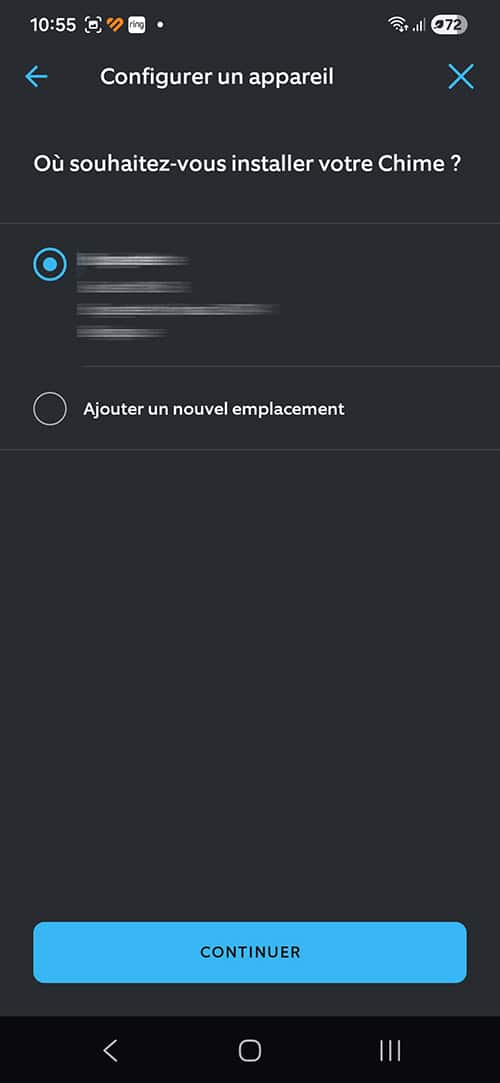

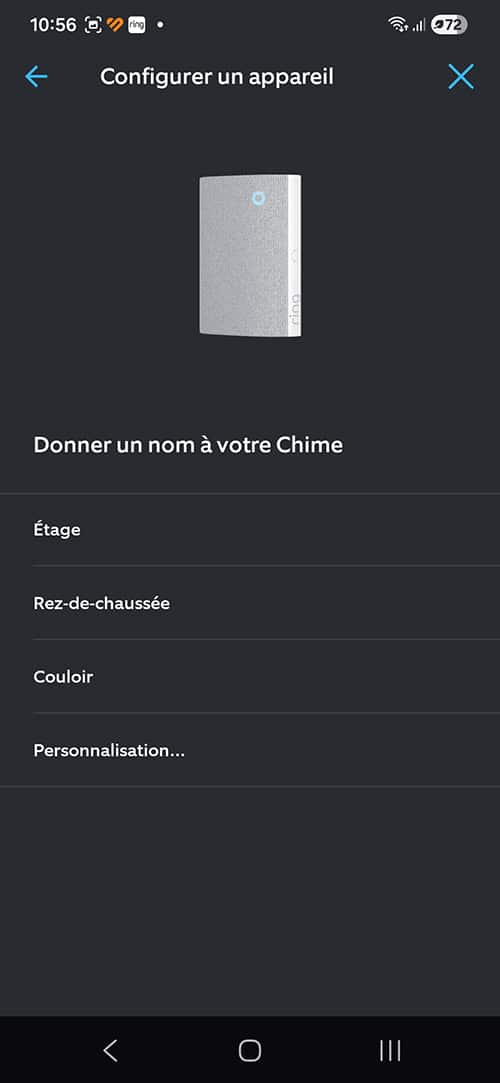

L’application vous demande ensuite de scanner le code QR qui se trouve derrière le Chime. Vous devrez préciser le lieu où sera installé ce nouveau produit. Si vous utilisez plusieurs Chime au sein de votre habitation, il est intéressant de lui donner un nom personnalisé. Il est maintenant temps de le brancher dans une prise. Une LED va vous permettre de vous assurer que celui-ci est bien sous tension.

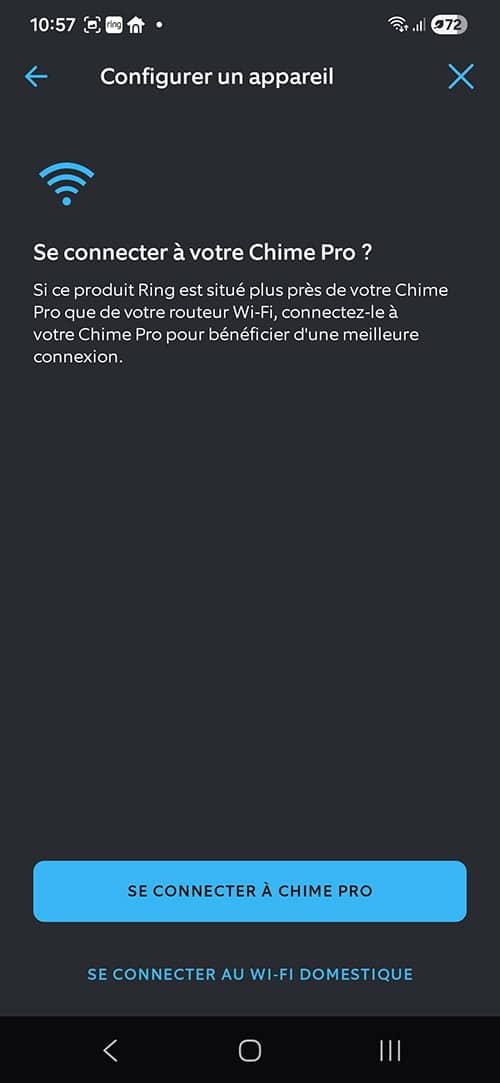

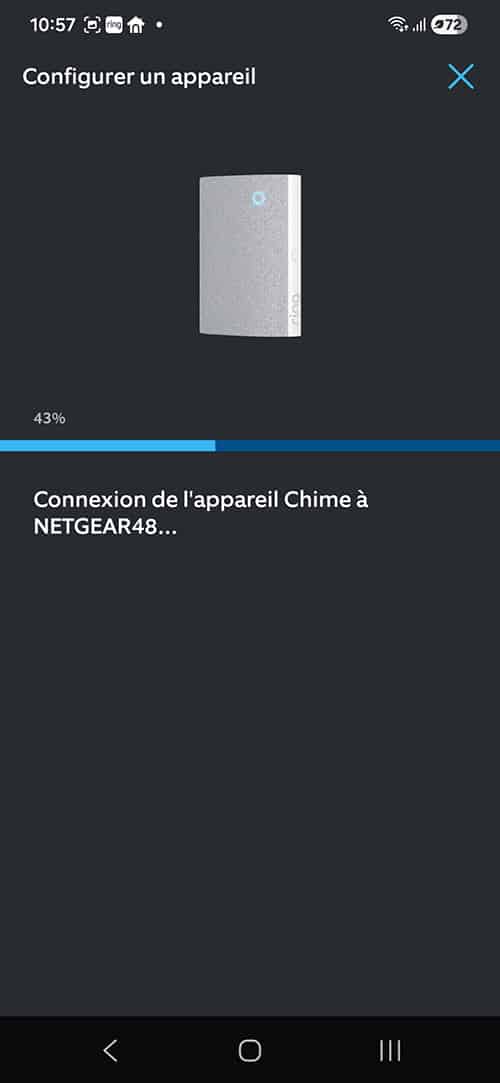

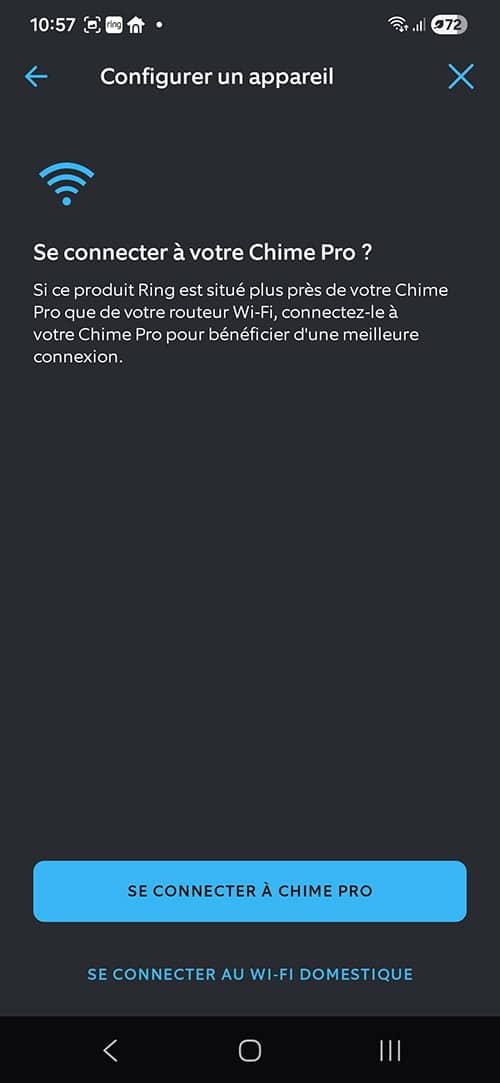

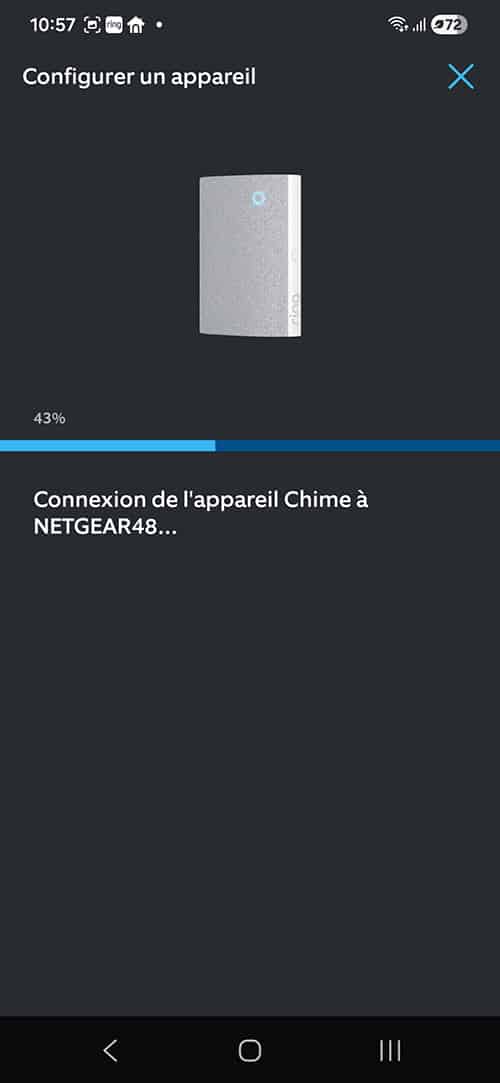

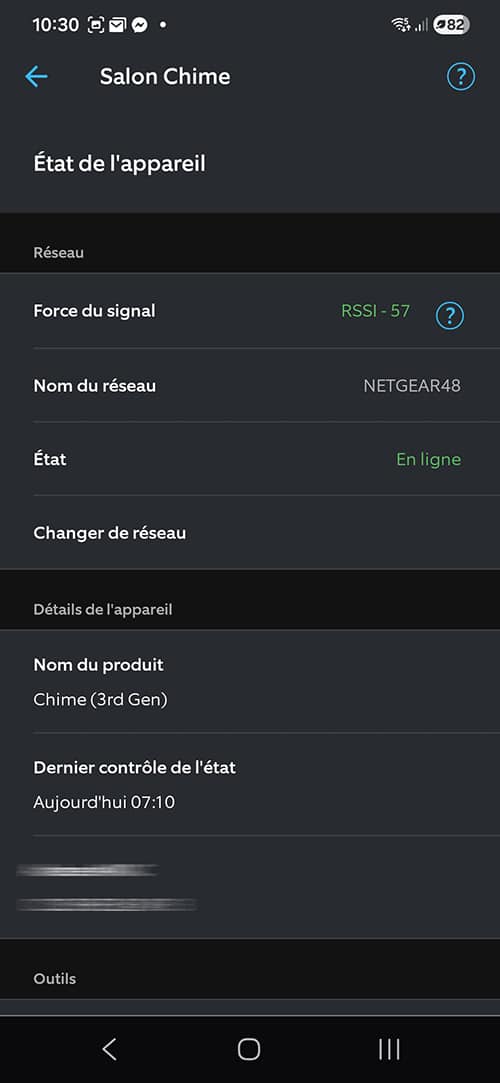

Il va falloir ensuite connecter votre Chime. Ici, vous avez deux alternatives. Puisque nous avons déjà un Chime Pro, qui joue aussi le rôle de répétiteur de WiFi, l’application nous propose de nous y connecter ou alors d’opter pour un des réseaux WiFi. Dans notre cas, le Chime de 3e génération étant dans une pièce bien éloignée du Chime Pro, nous allons opter pour un de nos réseaux WiFi. Après avoir encodé le mot de passe, la connexion s’exécute.

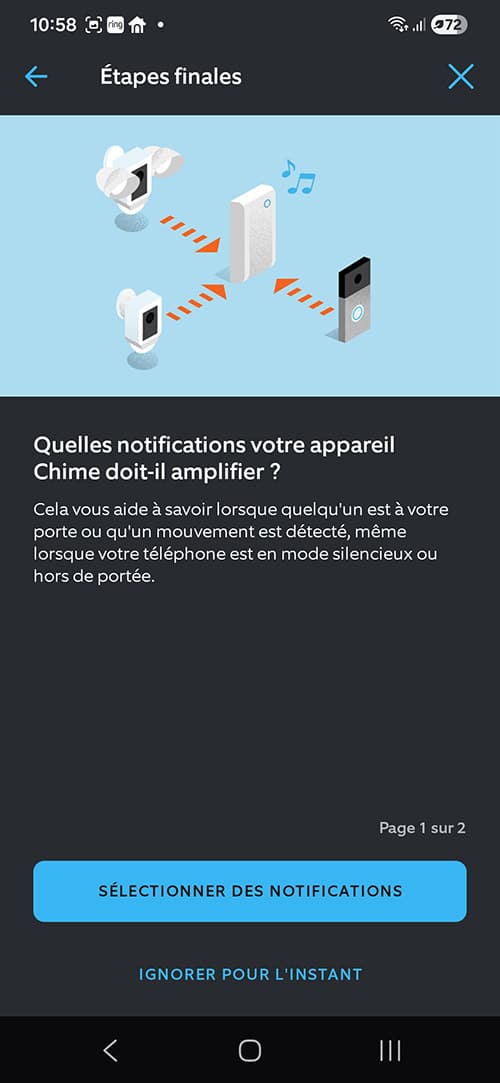

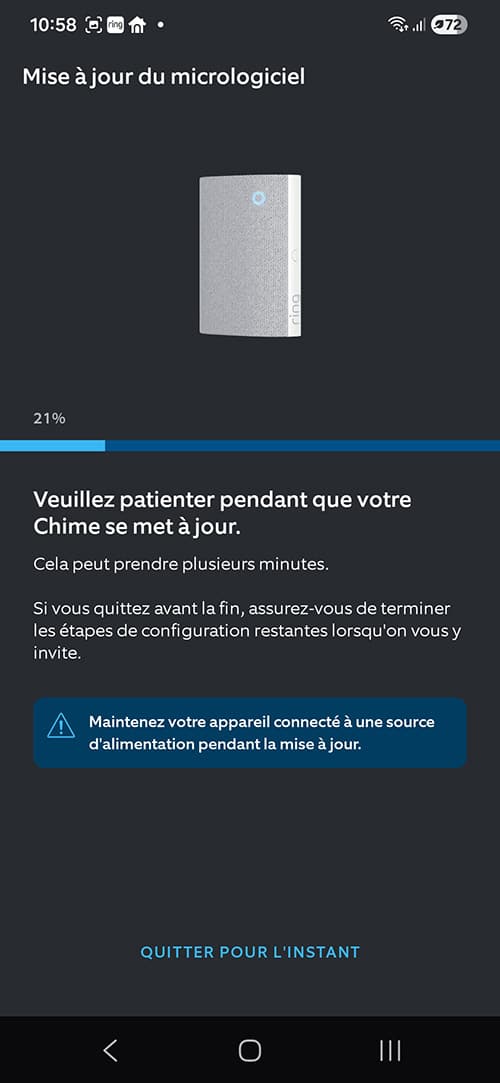

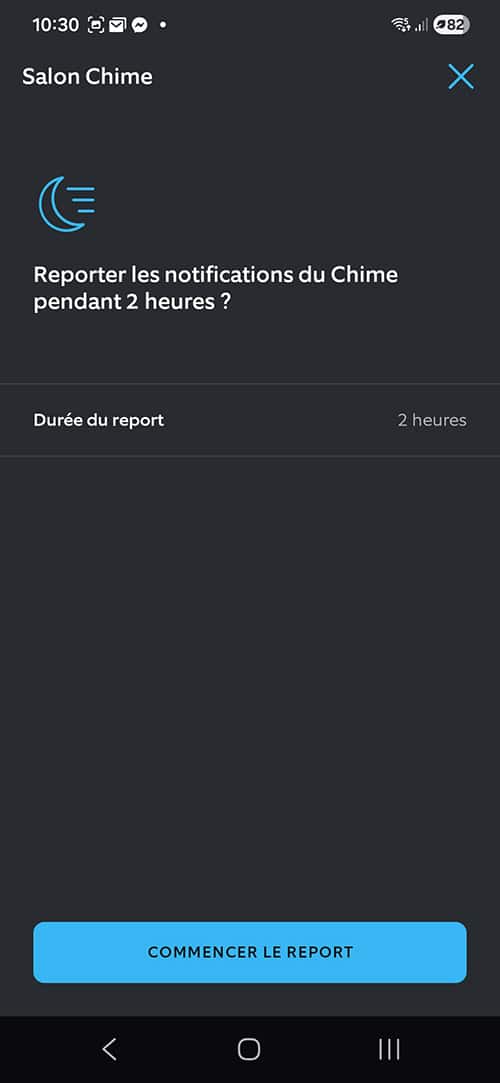

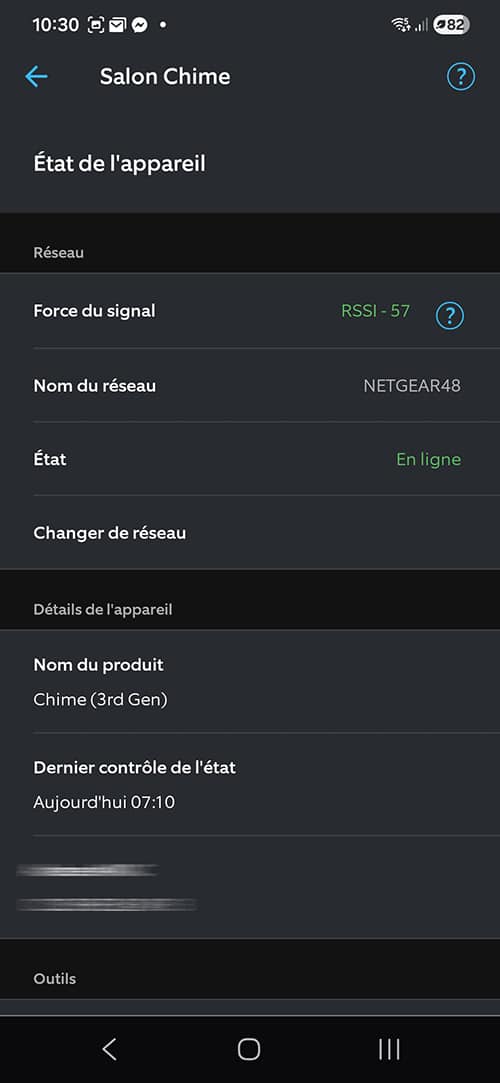

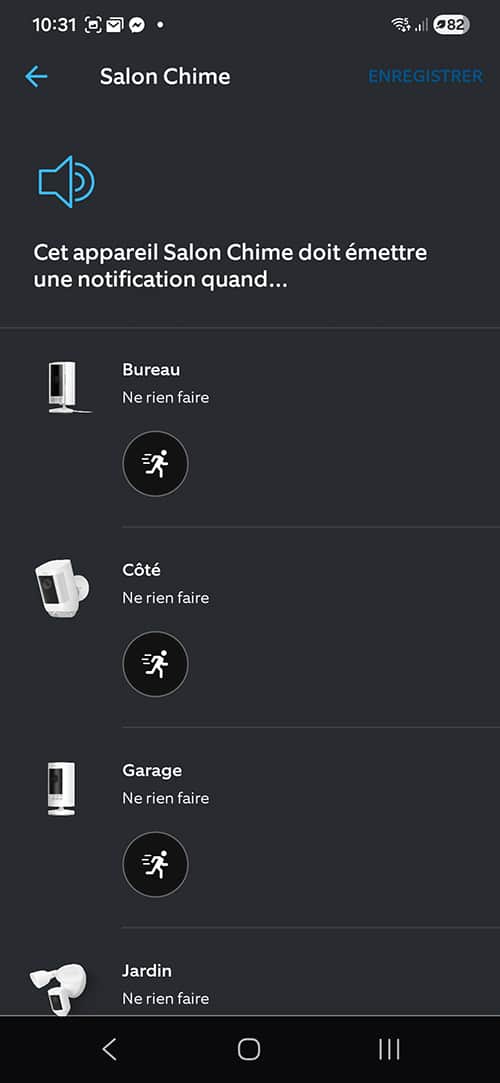

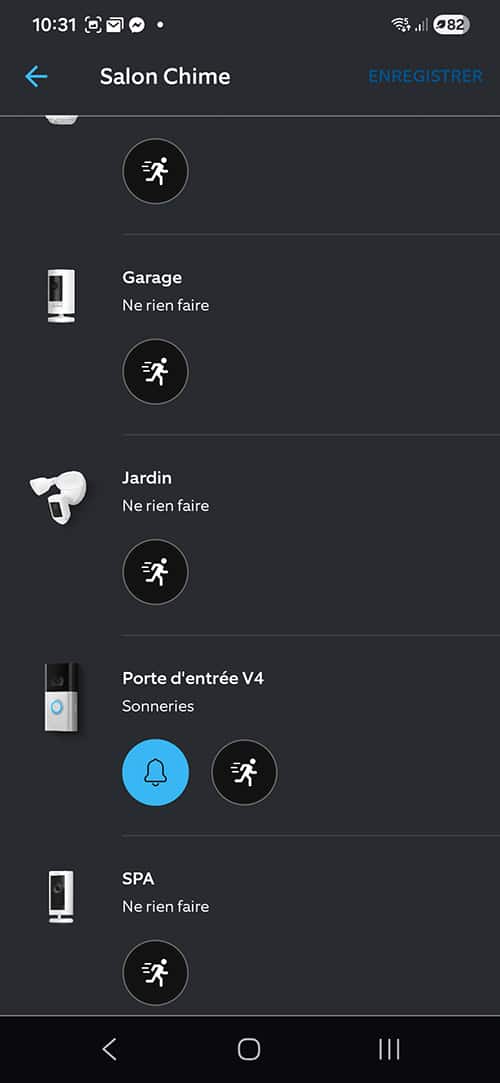

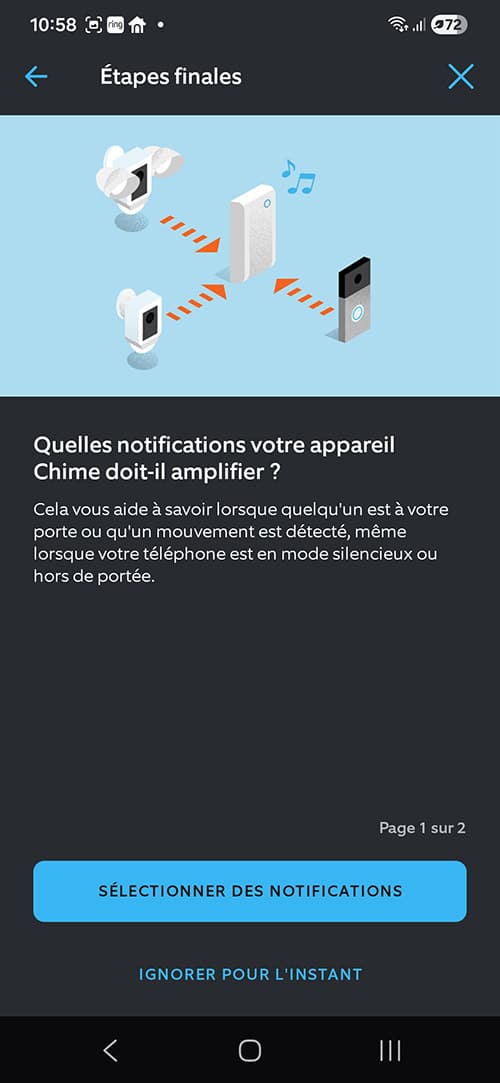

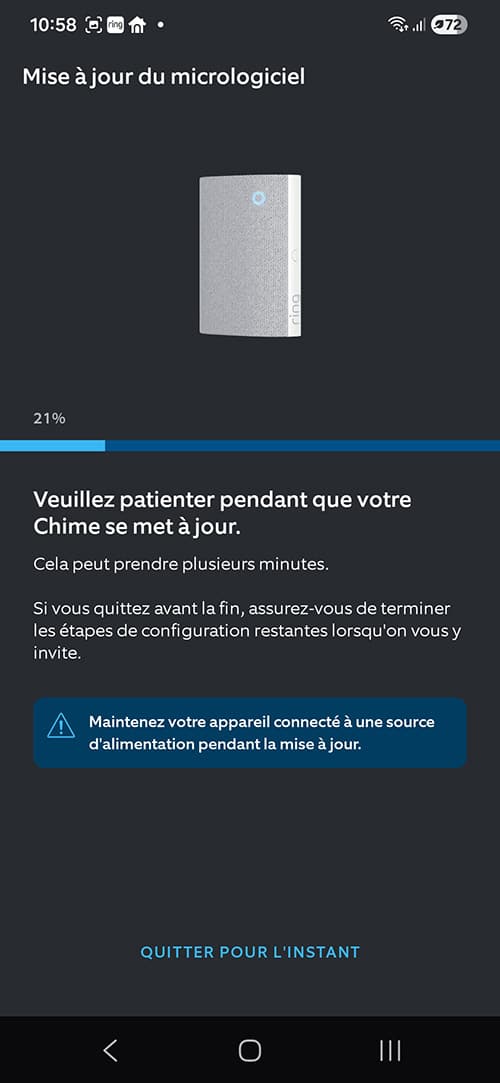

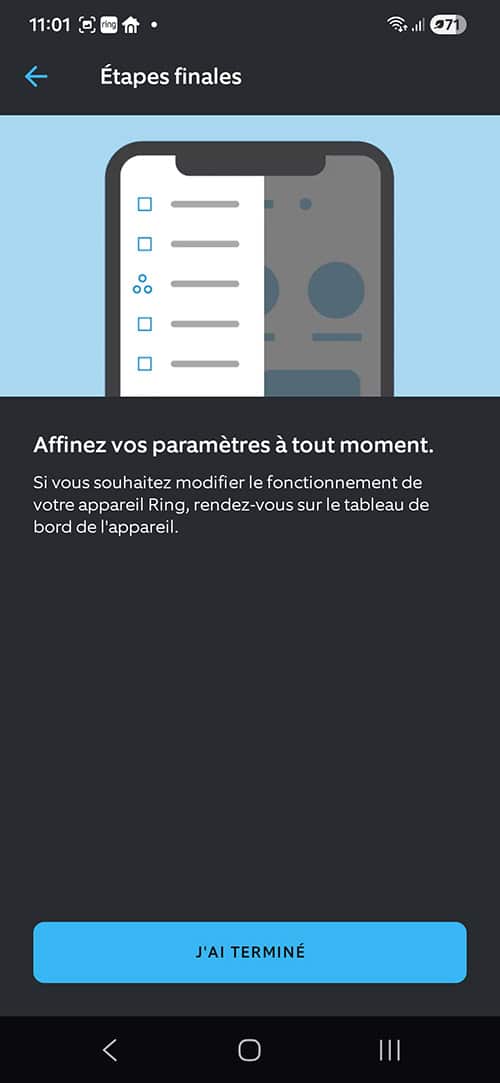

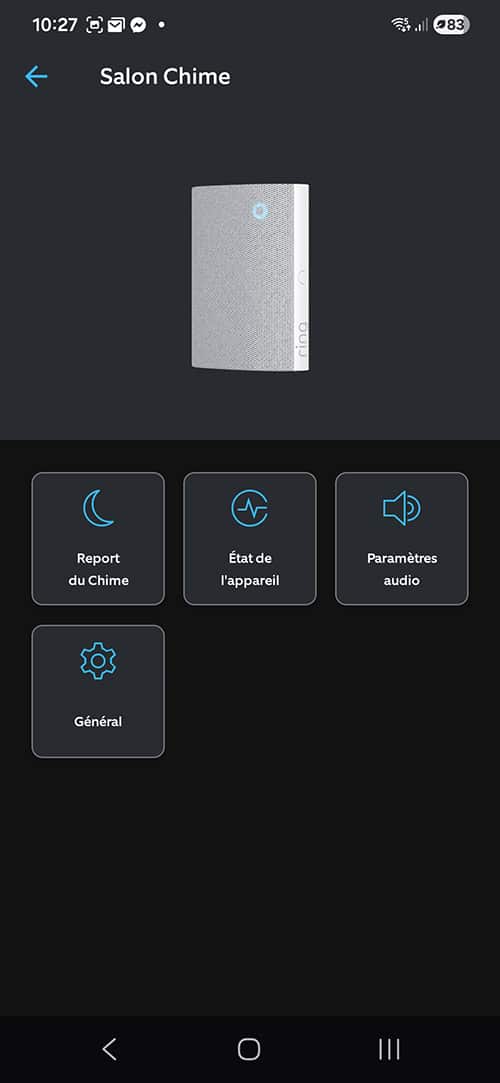

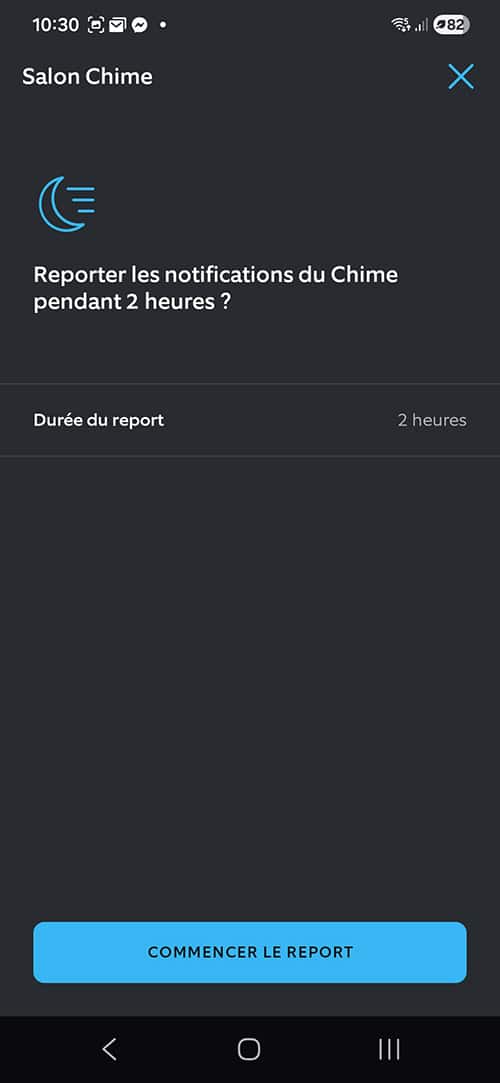

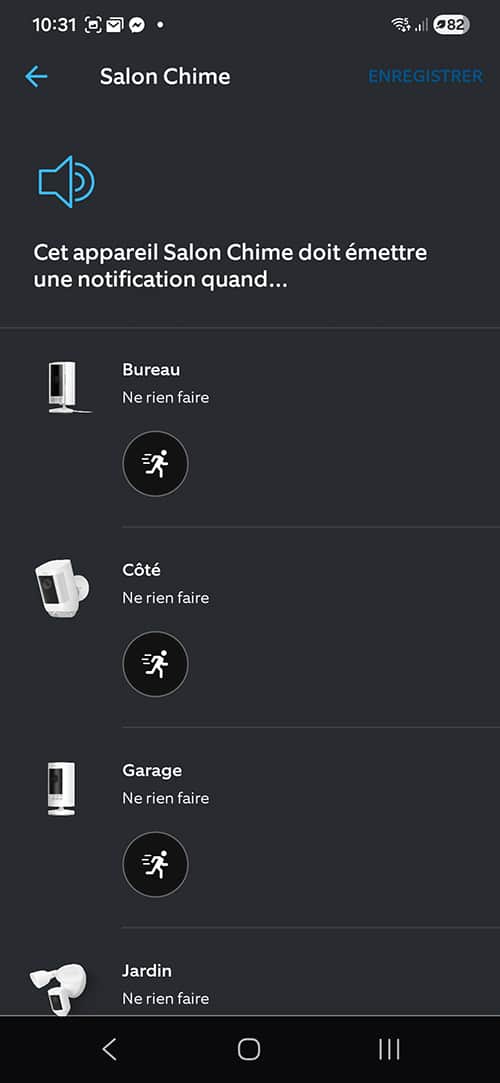

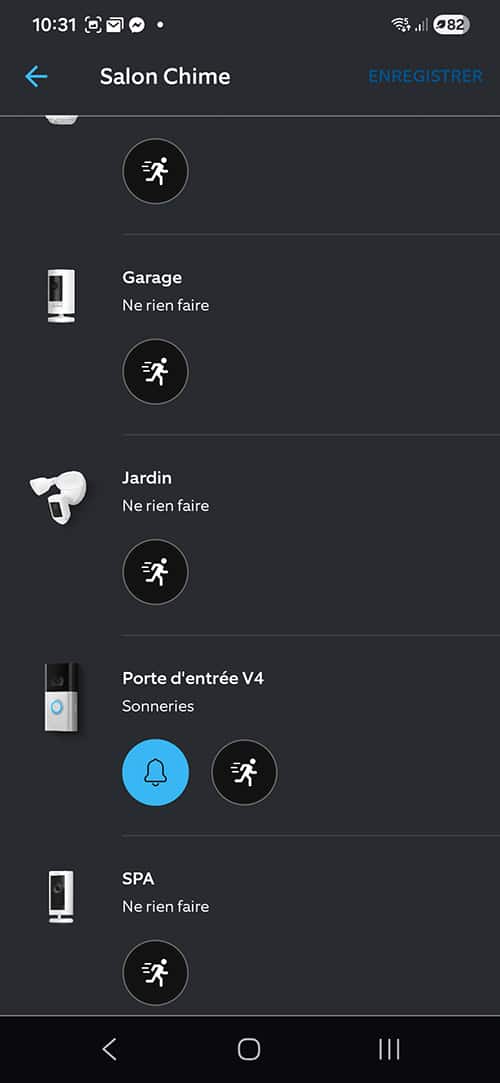

Une fois connecté, ce n’est pas encore terminé, puisqu’il va falloir le paramétrer. Il se peut aussi que durant l’installation, le Chime fasse une mise à jour. Vous allez par exemple pouvoir utiliser votre Chime comme détecteur de mouvement d’une de vos caméras ou de votre sonnette connectée. De notre côté, c’est uniquement pour faire retentir le bruit de la sonnette lorsque celle-ci est activée. Vous pouvez aussi, au niveau des options, décider de reporter les notifications durant un timing défini. Vous avez également accès aux informations de votre Chime, comme par exemple, la qualité du signal WiFi.

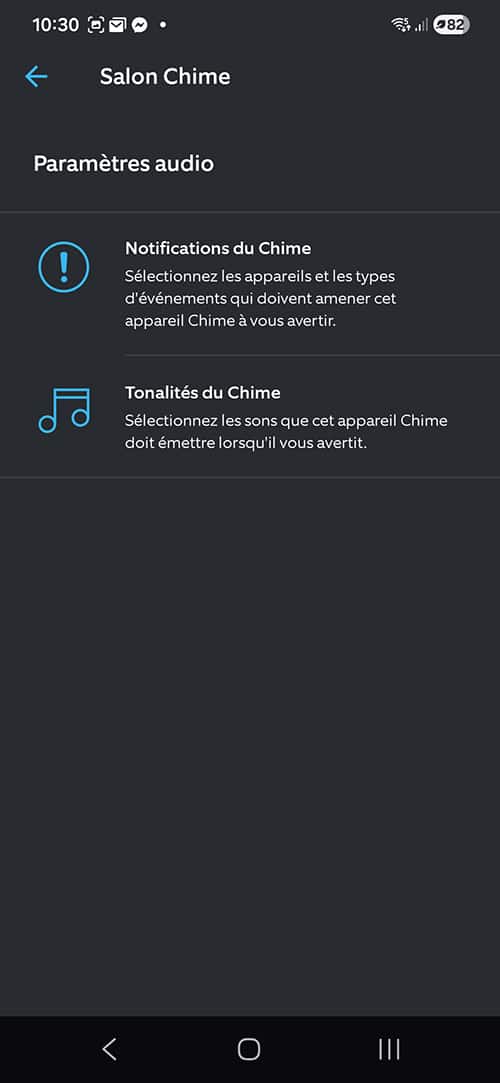

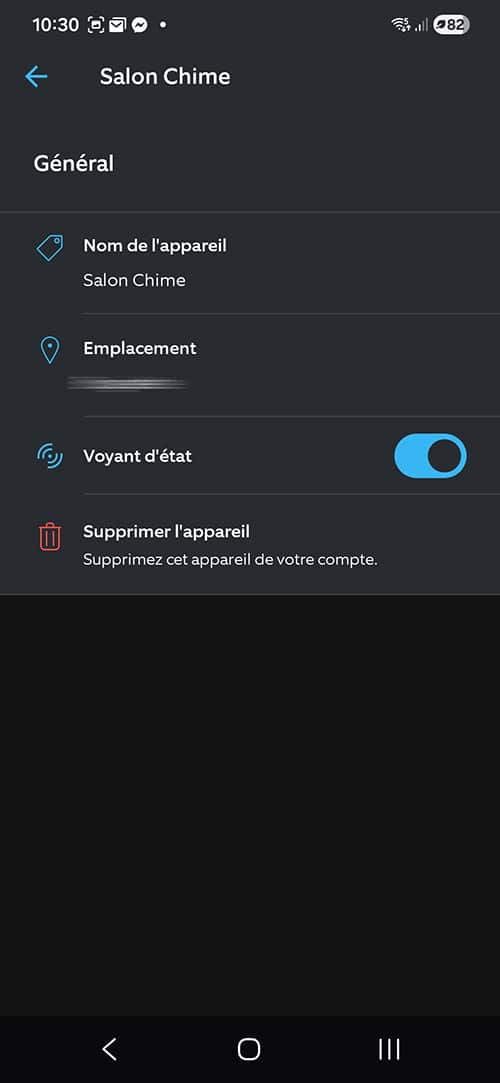

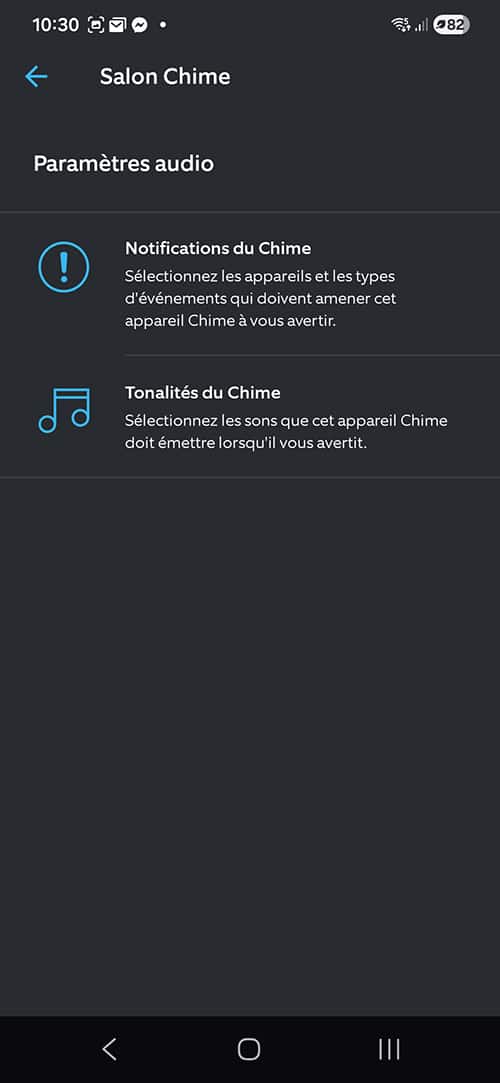

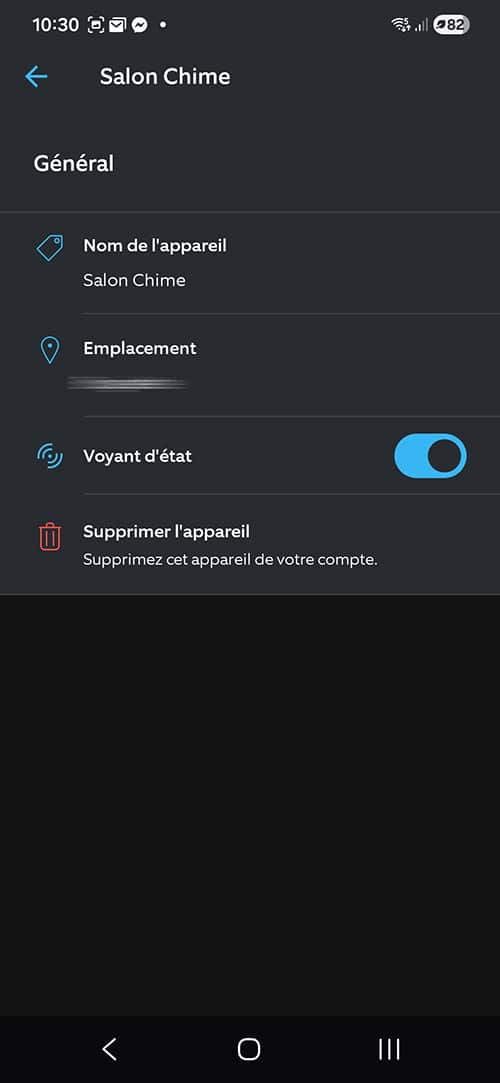

Dans la section des paramètres audios, vous pouvez choisir les notifications et le lier à l’un de vos composants Ring. Dans notre cas, il est uniquement en lien avec notre sonnette connectée. Enfin, le dernier onglet, général, vous permet notamment de désactiver le voyant lumineux.

Alors, le Chime, toujours un élément indispensable ? Oui, sans aucun doute. Hormis si vous avez déjà un carillon chez vous, vous ne pouvez pas faire l’impasse sur un, voir comme chez nous, sur plusieurs Chime. L’opportunité de bénéficier d’un carillon si vous avez opté pour une installation de votre sonnette connectée sur batterie est un réel plus. Comme ce fut le cas avec l’ensemble des composants Ring que nous avons déjà testé, l’installation via l’application « Ring Always Home » s’est faite en un tour de main !

Pour rappel, le modèle de base est proposé à 34,90 euros et la version Pro que nous avions testée, à 59,99 euros. Merci à Ring d’avoir mis à notre disposition cet exemplaire du Chime de 3e génération. Rendez-vous dans quelques jours afin de découvrir notre test de la caméra extérieure Ring Floodlight PRO, de 2e génération, afin de découvrir toutes les nouvelles technologies embarquées.

Pour rappel, le modèle de base est proposé à 34,90 euros et la version Pro que nous avions testée, à 59,99 euros. Merci à Ring d’avoir mis à notre disposition cet exemplaire du Chime de 3e génération. Rendez-vous dans quelques jours afin de découvrir notre test de la caméra extérieure Ring Floodlight PRO, de 2e génération, afin de découvrir toutes les nouvelles technologies embarquées.

Test – Le Chime de 3e génération de Ring a lire sur Vonguru.