Vue lecture

Dopamine 3.0.1

DisplayFusion 12.0.1

AdwCleaner 8.7.0

Cet antivirus protège votre Mac comme aucun autre et il est à -60 %

Le créateur de Peaky Blinders dévoile les raisons du retour de Tommy Shelby au cinéma

Tommy Shelby avait brûlé son passé pour s’orienter vers un avenir incertain mais prometteur dans le final de Peaky Blinders. Pourtant, quelque chose l’a ramené à l’existence qu’il tentait de fuir dans le nouveau long-métrage de la franchise, Peaky Blinders: The Immortal Man. Cillian Murphy reprendra son rôle emblématique, entouré de nombreux nouveaux venus. Le ... Lire plus

L'article Le créateur de Peaky Blinders dévoile les raisons du retour de Tommy Shelby au cinéma est apparu en premier sur Fredzone.M’Agents : Magellan Partners mise sur l’IA agentique privée pour transformer les processus métiers

Alors que les entreprises commencent à dépasser le stade de l’expérimentation des assistants conversationnels, Magellan Partners avance une proposition plus structurante : M’Agents, une plateforme d’orchestration d’agents IA conçue pour s’intégrer au cœur des systèmes d’information et automatiser des processus métiers complexes, dans un cadre gouverné et sécurisé. Depuis deux ans, l’IA générative s’est imposée […]

Alors que les entreprises commencent à dépasser le stade de l’expérimentation des assistants conversationnels, Magellan Partners avance une proposition plus structurante : M’Agents, une plateforme d’orchestration d’agents IA conçue pour s’intégrer au cœur des systèmes d’information et automatiser des processus métiers complexes, dans un cadre gouverné et sécurisé. Depuis deux ans, l’IA générative s’est imposée […] CENI - La Chine vient de mettre en service l'héritier d'ARPANET

Vous vous souvenez d'ARPANET, ce réseau militaire américain des années 60-70 qui a donné naissance à Internet ? En 2006, les États-Unis ont remis le couvert avec GENI, un autre réseau de recherche afin de tester les technologies futures du web et qui a fonctionné durant plus d'une décennie avant de s'éteindre progressivement jusqu'en 2023.

Et aujourd'hui, devinez qui vient de prendre le relais ?

La Chine, évidemment !

Le pays vient en effet d'annoncer la mise en service officielle de CENI, pour China Environment for Network Innovation, qui est ni plus ni moins que la première infrastructure nationale chinoise dédiée à l'innovation dans les technologies réseau. Et les specs font un peu peur je dois dire...

Il s'agit d'un réseau qui relie 40 villes chinoises via plus de 55 000 km de fibre optique et qui a nécessité plus de 10 ans de construction. Le truc est capable de supporter 128 réseaux hétérogènes simultanément et de mener 4 096 tests de services en parallèle... Niveau chiffres, c'est assez costaud.

Pour vous donner une idée de ce que ça peut faire, ils ont effectué un test de transfert avec le radiotélescope FAST dans la province du Guizhou. Résultat, 72 téraoctets de données transférées vers la province du Hubei en à peine 1,6 heure sur une distance d'environ 1 000 km. Un calcul rapide nous donne un débit proche des 100 Gbit/s soutenu sur la durée... Sur une connexion fibre grand public à 1 Gbit/s, ce même transfert aurait pris environ une semaine.

Mais le plus impressionnant, c'est la stabilité du bouzin. D'après Liu Yunjie, le chef scientifique du labo Zijin Mountain, CENI affiche zéro perte de paquets lors des tests avec une gigue de latence inférieure à 20 microsecondes, même à pleine charge, sur un backbone de 13 000 km traversant 13 provinces et gérant 10 000 services déterministes. Ce sont des performances qu'on ne voit pas tous les jours...

Et côté applications, c'est le feu ! Huawei et Baidu sont déjà sur le coup pour tester leurs technos respectives, notamment pour des modèles d'IA avec 100 milliards de paramètres, dont chaque itération ne prend que 16 secondes grâce aux débits de CENI pour synchroniser les GPU. Y'a aussi le support des technologies 5G-A et 6G qui est prévu, ainsi que des applications pour l'industrie, l'énergie, la santé et l'éducation.

Et leur prochaine étape, ça va être de connecter 100 universités et entreprises leaders au réseau.

L'objectif avoué de CENI, c'est donc de développer des innovations "5 à 10 ans en avance sur l'industrie" et de, je cite, "prendre l'initiative dans la compétition internationale en matière de cyberespace". Bref, c'est aussi une question de souveraineté technologique et de positionnement géopolitique.

Screenshot

Screenshot

La Chine reprend donc explicitement le flambeau des projets de recherche réseau américains désormais abandonnés. ARPANET a ouvert la voie dans les années 70, GENI a pris le relais jusqu'en 2023, et maintenant c'est CENI qui devient le laboratoire mondial pour les architectures réseau du futur.

Et avec ses 221 brevets déposés, 139 droits d'auteur logiciels et 206 normes internationales et nationales, le projet a déjà une belle base de propriété intellectuelle...

Donc on verra bien ce qui en sortira dans les années à venir...

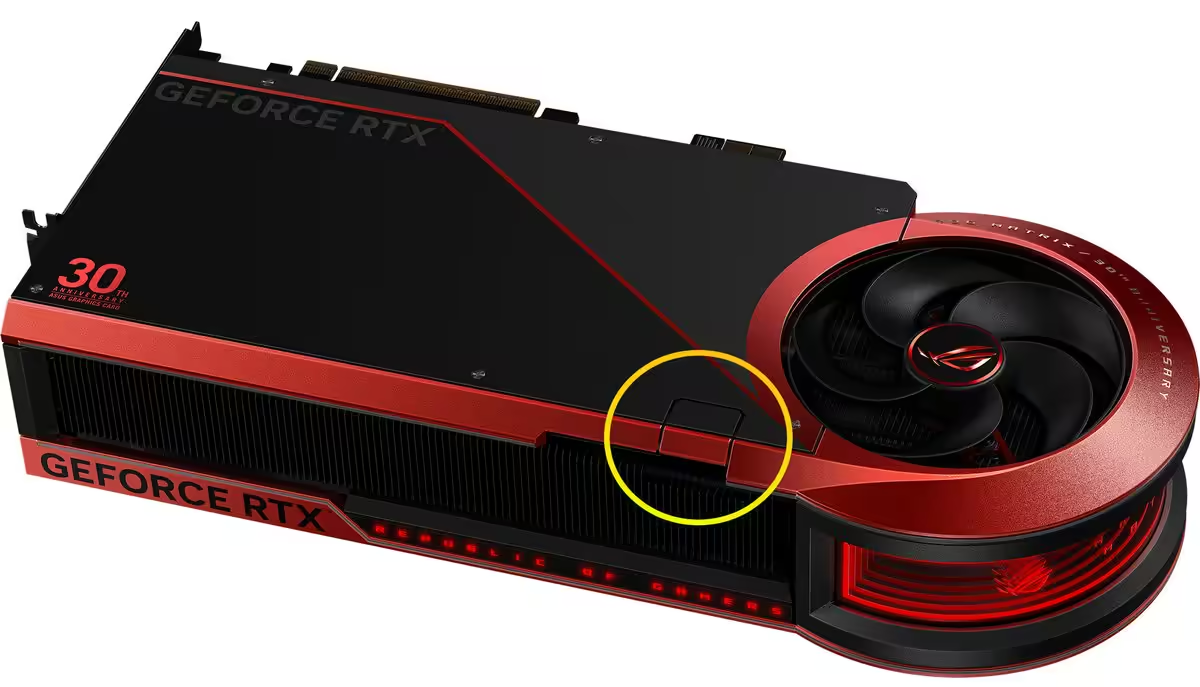

ROG Matrix RTX 5090 : connecteur 12V‑2×6 décalé bloque le branchement chez un acheteur

Un acheteur de la ROG Matrix RTX 5090 vendiue à 4400 €, a signalé une difficulté de branchement liée au connecteur d’alimentation 12V-2×6.

L’information a émergé alors qu’un revendeur suédois évoquait début décembre, sans détails officiels, une suspension temporaire des expéditions pour un motif de contrôle qualité.

ROG Matrix RTX 5090 : un connecteur 12V‑2×6 décalé sur un exemplaire

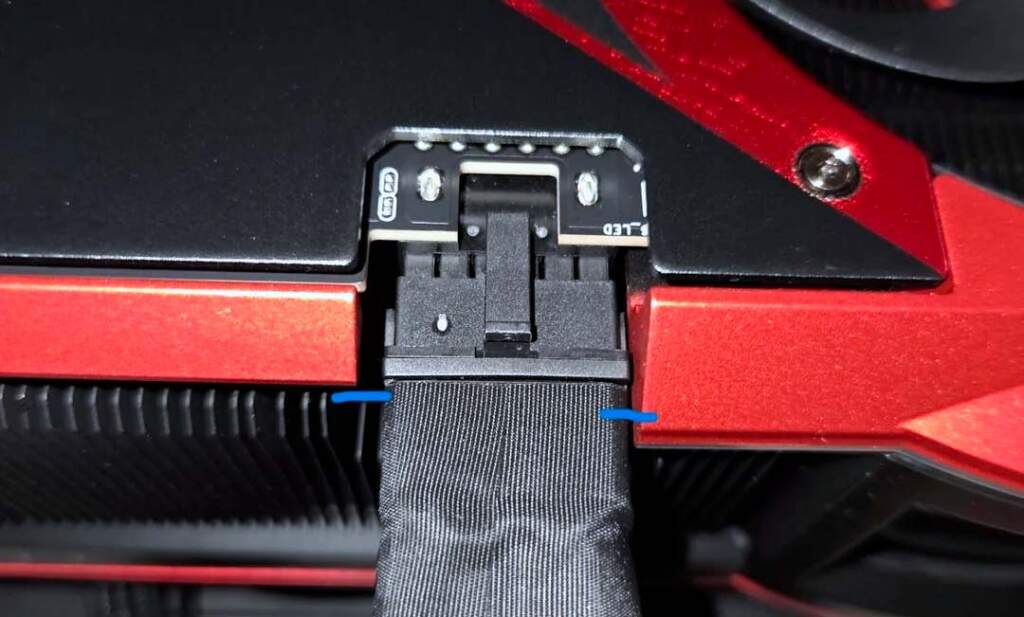

Présentée comme une édition 30e anniversaire produite à seulement 1 000 exemplaires, la ROG Matrix Platinum GeForce RTX 5090 se positionne clairement sur le segment ultra haut de gamme. Sur Reddit, l’utilisateur Adrenaline424 décrit un connecteur 12V-2×6 positionné très près du carénage, donnant l’impression d’un décalage vers la droite et laissant une marge insuffisante pour certains câbles.

Dans les faits, le connecteur ne semblerait pas hors spécifications. Il apparaît plutôt légèrement excentré, tout en restant dans les tolérances d’un connecteur 12V-2×6 standard.

Le blocage interviendrait principalement avec des prises dont les bords sont élargis, surmoulés ou simplement non standard. Dans ces cas précis, le carénage de la carte vient gêner l’insertion complète, pourtant indispensable avec ce type de connecteur, où le moindre obstacle empêche l’emboîtement correct.

Ce point est d’autant plus sensible que la carte propose un mode d’alimentation hybride. ASUS annonce jusqu’à 800 W via la combinaison du GC-HPWR sur carte mère BTF compatible et d’un câble 12V-2×6 classique. Si ce dernier ne peut pas être branché correctement, cette configuration devient inopérante, limitant de fait l’un des arguments techniques du modèle.

Un cas isolé, ASUS remplacerait la carte

À ce stade, il s’agirait d’un cas isolé. Aucun lien officiel n’a été établi entre ce témoignage et la pause d’expédition mentionnée par le revendeur. Selon les échanges relayés, ASUS aurait pris en charge la situation et procédé à un remplacement de la carte concernée.

Pour les rares acquéreurs de cette RTX 5090 très exclusive, il reste recommandé de vérifier soigneusement l’alignement du connecteur et le dégagement réel du câble avant installation, en particulier avec des câbles dotés de connecteurs enrobés ou à tolérances larges. Le design retenu par ASUS n’est pas fondamentalement erroné, mais il illustre les limites d’une intégration très serrée face à la diversité réelle des connecteurs 12V-2×6 présents sur le marché.

Source : VideoCardz

Top de la rédaction : voici les 10 apps iPhone les plus utilisées par Jason en 2025

Faille UEFI critique - Votre carte mère ASUS, Gigabyte, MSI ou ASRock est peut-être vulnérable

Vous pensiez que votre PC était blindé avec toutes vos protections activées ? Et bien ça c'était avant que des chercheurs de Riot Games (oui, les mêmes mecs derrière League of Legends et Valorant) ne découvrent une bonne grosse faille UEFI qui touche les cartes mères des quatre plus gros fabricants du marché, à savoir ASUS, Gigabyte, MSI et ASRock.

La faille se décline en plusieurs CVE selon les constructeurs (CVE-2025-11901 pour ASUS, CVE-2025-14302 pour Gigabyte, CVE-2025-14303 pour MSI, CVE-2025-14304 pour ASRock) et concerne les protections DMA au démarrage. En gros, le firmware UEFI prétend activer l' IOMMU (un mécanisme matériel d'isolation mémoire destiné à bloquer les attaques DMA), sauf que dans les faits, il ne le configure pas correctement. Votre système pense être protégé alors qu'il ne l'est pas du tout... Bref ça craint !

Du coup, un attaquant qui branche un périphérique PCIe malveillant sur votre machine (notamment via Thunderbolt ou USB4, qui exposent du PCIe) peut lire ou modifier la mémoire système avant même que Windows ou Linux ne démarre. Donc bien avant que vos protections système n'aient eu le temps de se mettre en place quoi... Et comme l'attaque se déroule avant le chargement de l'OS, les antivirus et outils de sécurité logiciels classiques n'ont pas encore démarré et ne peuvent donc pas intervenir. Seule une mise à jour du firmware UEFI peut corriger le problème.

Côté chipsets touchés, accrochez-vous parce que la liste est longue. Chez Gigabyte, les bulletins de sécurité mentionnent notamment des cartes basées sur les séries Intel Z890, W880, Q870, B860, H810, Z790, B760, Z690, Q670, B660, H610, W790, et côté AMD des X870E, X870, B850, B840, X670, B650, A620, A620A et TRX50.

Chez ASUS, les chipsets concernés incluent les séries B460, B560, B660, B760, H410, H510, H610, H470, Z590, Z690, Z790, W480 et W680.

Et de son côté, ASRock indique que ses cartes mères Intel des séries 500, 600, 700 et 800 sont également affectées. Bref, si vous avez une carte mère relativement récente, il y a de bonnes chances qu'elle soit dans le lot, même si cela dépend du modèle précis et de la version de firmware installée.

Bien sûr, comme souvent avec ce type de faille, son exploitation nécessite un accès physique à la machine, puisqu'il faut connecter un périphérique PCIe capable de mener une attaque DMA (par exemple un dongle Thunderbolt ou une carte PCIe spécialement conçue).

Ce n'est donc pas le genre d'attaque qui se propage via Internet, mais c'est quand même problématique, notamment dans les entreprises qui ont des postes de travail accessibles au public, dans les bibliothèques, ou tout autre environnement partagé. Sans parler de quelqu'un qui aurait un accès temporaire à votre machine genre un réparateur, un collègue malveillant, votre ex un peu trop curieux(se)… Ou encore le marché de l'occasion, où personne ne sait vraiment ce qui a pu être branché sur la carte mère avant.

Petite anecdote au passage, les chercheurs de Riot Games sont tombés sur cette faille parce que Valorant refusait de se lancer sur certains systèmes. Leur anti-cheat Vanguard vérifie que les protections DMA sont bien actives au démarrage, et il a détecté que sur certaines machines, ce n'était pas le cas. De fil en aiguille, ils ont creusé et fini par identifier ce problème côté firmware UEFI.

Bref, les quatre constructeurs ont publié (ou sont en train de publier) des mises à jour de firmware pour corriger le problème. Attention toutefois, chez Gigabyte, le correctif pour TRX50 est prévu pour le premier trimestre 2026, et chez ASRock, les BIOS pour les séries 600/700/800 sont disponibles mais ceux de la série 500 sont encore en cours de développement.

Donc allez faire un tour sur le site support de votre fabricant, vérifiez si votre modèle est concerné, et installez le patch si c'est le cas.

Pourquoi mon iPhone charge trop lentement ? Découvrez les 7 causes les plus probables

Divinity assume sa brutalité visuelle sans chercher la provocation gratuite

La présentation de Divinity, nouveau projet de Larian Studios après le succès retentissant de Baldur’s Gate 3, n’est pas passée inaperçue. Diffusée lors d’une récente cérémonie majeure du jeu vidéo, la bande-annonce a suscité des réactions immédiates, souvent marquées par le malaise. Images crues, rituels dérangeants et atmosphère volontairement oppressante ont rapidement alimenté les débats ... Lire plus

L'article Divinity assume sa brutalité visuelle sans chercher la provocation gratuite est apparu en premier sur Fredzone.Call of Duty: Black Ops 7 déjà bradé jusqu’à -50 % un mois après sa sortie

Le genre du shooter est saturé depuis des années, mais très peu de licences parviennent à s’imposer durablement. Call of Duty fait partie de ce cercle extrêmement restreint avec plus de vingt ans d’existence et des ventes colossales à chaque nouvel épisode. Pourtant, un signal inédit vient d’apparaître : Call of Duty: Black Ops 7 […]

L’article Call of Duty: Black Ops 7 déjà bradé jusqu’à -50 % un mois après sa sortie est apparu en premier sur HardwareCooking.

Quelles sont les meilleures applications iPhone, Mac et Apple Watch de l’année 2025 ?

Guide iPhon.fr : quel iPhone acheter pour Noël en 2025 ?

Quand Netflix et DC pourraient se rencontrer : 7 univers prêts pour un crossover explosif

L’hypothèse d’un rachat de Warner Bros. par Netflix fait beaucoup parler, et pour cause. Un tel accord placerait entre les mains de la plateforme l’un des catalogues les plus riches de la pop culture, incluant l’immense univers DC. Si ce scénario venait à se concrétiser, les possibilités créatives seraient presque infinies. Parmi elles, l’idée de ... Lire plus

L'article Quand Netflix et DC pourraient se rencontrer : 7 univers prêts pour un crossover explosif est apparu en premier sur Fredzone.Anna's Archive vient de sauvegarder la totalité de Spotify

Vous connaissez Anna's Archive , cette bibliothèque pirate qui sauvegarde tous les livres et articles scientifiques de l'humanité ? Hé bien ils viennent de s'attaquer à un nouveau chantier : sauvegarder Spotify (en tout cas le plus possible), soit 256 millions de morceaux + de la métadonnées, soit ~300 téraoctets de données !!

Anna's Archive se focalise normalement sur le texte (livres, et documents de recherche) parce que c'est ce qui a la plus haute densité d'information mais leur mission, c'est de préserver le savoir et la culture de l'humanité, et ça inclut donc aussi la musique. Et comme ils ont trouvé un moyen de scraper Spotify à grande échelle, ils se sont dit "Hey pourquoi pas ? On est des oufs".

Et ça donne la plus grande base de données de métadonnées musicales jamais rendue publique, avec 186 millions d'ISRCs uniques (ces codes qui identifient chaque enregistrement). Pour vous donner un ordre de grandeur, MusicBrainz n'en a que 5 millions. Niveau fichiers audio, ils ont aussi archivé environ 86 millions de morceaux, ce qui représente 99,6% des écoutes sur la plateforme (même si ça ne fait "que" 37% du catalogue total). Donc si vous écoutez un morceau au hasard sur Spotify, y'a 99,6% de chances qu'il soit dans l'archive.

Pour trier tout ça, ils ont utilisé la métrique "popularité" de Spotify qui va de 0 à 100. Ainsi, pour les morceaux avec une popularité supérieure à 0, ils ont récupéré quasiment tout en qualité originale (OGG Vorbis 160kbit/s) et pour les morceaux à popularité 0 (soit ~70% du catalogue, des trucs que personne n'écoute), ils ont réencodé en OGG Opus 75kbit/s pour gagner de la place… mais ils ne sont pas allés au bout de la longue traîne (trop de stockage pour trop peu de gain, et pas mal de contenu “bof” à popularité 0). Pour 99% des gens ça sonne pareil, même si je sais que les audiophiles vont me tuer dans les commentaires ^^.

En regardant les stats qu'ils ont produit à partir de ce qui a été scrappé, les 3 morceaux les plus populaires (Die With A Smile de Lady Gaga et Bruno Mars, BIRDS OF A FEATHER de Billie Eilish, et DtMF de Bad Bunny) ont été streamés plus de fois que les 20 à 100 millions de morceaux les moins populaires combinés. Bon, ils précisent aussi que la popularité est très dépendante du moment, donc ce top est un peu arbitraire mais ça montre à quel point la longue traîne est looooongue sur les plateformes de streaming...

Après le problème avec la préservation musicale actuelle (ce qu'on retrouve sur les sites de Torrent par exemple), c'est qu'elle se concentre uniquement sur les artistes populaires et la qualité maximale (FLAC lossless). Du coup, y'a plein de musique obscure qui ne survit que si une seule personne décide de la partager. Et ces fichiers sont souvent mal seedés. Et c'est pour ça que je trouve l'approche d'Anna's Archive plutôt pas mal car elle consiste à archiver tout ce qui existe (ou presque), même en qualité "suffisante", plutôt que de se concentrer sur un sous-ensemble en qualité parfaite.

Et comme vous vous en doutez, tout est distribué via des torrents, avec les métadonnées déjà disponibles (moins de 200 Go compressés) et les fichiers audio qui arrivent progressivement par ordre de popularité. Note la base s'arrête à juillet 2025, donc tout ce qui est sorti après peut ne pas être là (même s'il y a quelques exceptions).

Bref, c'est la première archive de préservation musicale vraiment ouverte, que n'importe qui peut mirrorer s'il a assez de stockage et voilà comment grâce à l'aide de tout le monde, le patrimoine musical de l'humanité sera protégé pour toujours des catastrophes naturelles, des guerres, des coupes budgétaires et autres désastres... Par contre, pas sûr que ça la protège de la boulimie des IA génératives.

Merci à Lilian pour l'info !

OBS Studio 32 débarque avec un tout nouveau moteur de rendu pour macOS

Passer d'OpenGL à Metal, c'était visiblement pas une mince affaire pour l'équipe d'OBS. La techno d'Apple est sortie y'a 10 ans sous macOS mais ça leur a pris un peu de temps pour la migration... Et n'allez pas croire que je "juge"... Tout ce temps, c'est normal car c'est un soft multiplateforme, donc faut gérer trois écosystèmes en parallèle et ça, ça prend un temps fou.

Tous les effets visuels d'OBS ont dû être réécrits pour fonctionner avec Metal, le langage graphique d'Apple étant bien plus exigeant que celui de Windows et la preview peut parfois légèrement saccader à cause de macOS, mais le flux final reste impeccable.

Niveau performances, Metal fait aussi bien voire mieux qu'OpenGL dans les builds Release mais c'est surtout pour le débogage que ça change tout car les développeurs ont maintenant accès à des outils de diagnostic bien plus performants, ce qui devrait accélérer les corrections de bugs et les futures améliorations.

Pour l'activer (ouais on est chaud !!), c'est hyper simple. Vous allez dans les paramètres d'OBS 32.0, onglet Avancé, section Vidéo, et vous sélectionnez Metal dans le menu déroulant du renderer. Un petit redémarrage de l'appli et hop, vous êtes passé sur le nouveau moteur.

Ce qui est cool aussi avec cette version 32.0, c'est qu'elle inclut un gestionnaire de plugins et des améliorations pour les fonctionnalités NVIDIA RTX.

L'équipe OBS bosse aussi sur des backends Vulkan pour Linux et Direct3D 12 pour Windows, parce que les anciennes APIs comme OpenGL et D3D11 reçoivent de moins en moins de support des fabricants de GPU, donc si vous êtes sur Linux ou Windows, votre tour viendra aussi.

Voilà, après si ça bug, revenez sur OpenGL, mais y'a quand même de bonnes chances que ça tourne mieux qu'avant.

5 ans de prison pour avoir codé un portefeuille Bitcoin un peu trop respectueux de la vie privée

Keonne Rodriguez, le développeur derrière Samourai Wallet, vient de se prendre 5 ans de taule pour avoir créé un portefeuille Bitcoin qui protégeait un peu trop bien l'anonymat de ses utilisateurs.

Samourai Wallet, c'était un portefeuille Bitcoin open source lancé en 2015 avec comme promesse de permettre aux gens d'utiliser leurs bitcoins sans que le monde entier puisse tracer chacune de leurs transactions. Le truc utilisait une technique appelée le "coin mixing" qui, pour faire simple, mélange les transactions de plusieurs personnes pour brouiller les pistes et rendre le traçage quasi impossible.

Grave erreur car ça les États n'aiment pas !

Et voilà pourquoi en avril 2024, le FBI a débarqué chez Rodriguez à 6h du matin, arme au poing, devant sa femme et ses enfants. L'accusation ? Blanchiment d'argent et exploitation d'une entreprise de transmission monétaire non autorisée. Le Département de la Justice américain affirme que plus de 237 millions de dollars de "produits criminels" seraient passés par Samourai, provenant selon eux du trafic de drogue, de marchés du darknet, de fraudes diverses et même d'un site pédopornographique.

Rodriguez maintient qu'il a juste créé un logiciel, point. Dans l'interview ci-dessous accordée à Reason Magazine juste avant son incarcération ce 19 décembre, il explique qu'il n'a jamais eu accès aux fonds des utilisateurs et qu'il ne savait pas qui utilisait son outil ni pourquoi.

Sauf que le gouvernement américain voit pas les choses comme ça et pour eux, proposer un service qui rend les transactions Bitcoin intraçables, c'est forcément faciliter le crime. Peu importe que la plupart des gens voulaient juste protéger leur vie financière des regards indiscrets. Comme le dit Rodriguez : "Si vous dites que la vie privée financière est un crime, alors vous dites que la liberté est un crime."

Ce qui fout les jetons, c'est donc le précédent. Rodriguez a juste écrit du code et n'a pas volé d'argent, ni blanchi de fonds. Il a juste pondu du code open source de surcroit, disponible publiquement sur GitHub, et maintenant il va passer 5 ans derrière les barreaux pour ça, loin de sa famille, de ses quatre enfants.

Son avocat a bien évidemment tenté de négocier une peine plus légère en invoquant l'absence d'antécédents criminels et le fait qu'il soit père de famille, mais le juge a choisi d'appliquer le maximum prévu. William Hill, le cofondateur et CTO de Samourai, a lui aussi écopé de 4 ans pour les mêmes charges.

Après y'a quand même une lueur d'espoir pour lui car Trump a récemment laissé entendre qu'il pourrait examiner le dossier pour une éventuelle grâce présidentielle. Rodriguez reste optimiste là-dessus, même s'il sait que ça peut prendre du temps...

Bref, si vous codez des outils pour protéger la vie privée de vos utilisateurs, assurez-vous avant que ça ne "facilite pas le crime". On comprend mieux pourquoi Satoshi est resté anonyme, finalement...

Test du smartphone écolo Fairphone, vaut-il (vraiment) le coup ? Par Charly

Merci à vous de suivre le flux Rss de www.sospc.name.

Je me suis toujours intéressé aux différents OS Open Source pour remplacer Android. Hélas je n'ai jamais été vraiment convaincu par ceux-ci.

Mais aussi les smartphones qui sortent de l'ordinaire, ils ont toujours attiré mon attention mais jusqu'à présent je n'ai pas vraiment eu l'occasion de les regarder de plus près sauf récemment ou j'ai pu avoir entre les mains pendant 1/2 journée le dernier Fairphone sorti cet été.

Si vous envisagez de changer de smartphone, que vous êtes un peu écolo, un brin bricoleur (pour un truc qui se répare facilement), choix d'un terminal qui dure, choix de l'OS proposé, alors ce petit billet devrait vous intéresser.

Dommage que ce terminal ne soit pas à portée de toutes les bourses.

Si vous envisagez de changer par exemple pour un mobile à 500 €, le choix d'un Fairphone peut éveiller votre curiosité.

Cet article Test du smartphone écolo Fairphone, vaut-il (vraiment) le coup ? Par Charly est apparu en premier sur votre site préféré www.sospc.name

1,5 To de VRAM sur un Mac Studio - Le RDMA Thunderbolt 5 qui change la donne

Vous rêvez de faire tourner des modèles d'IA de 600 milliards de paramètres sur votre bureau sans avoir à vendre vos enfants ? Hé bien Jeff Geerling vient de tester un truc qui va vous faire baver, je pense. En tout cas, moi ça m'énerve (dans le bon sens du terme hein...) !

Apple lui a prêté 4 Mac Studios M3 Ultra pour tester une nouvelle fonctionnalité qui débarque avec macOS 26.2 et qui s'appelle le RDMA over Thunderbolt 5. En gros, c'est une techno qui permet à plusieurs Macs de partager leur mémoire unifiée comme si c'était un seul gros pool de RAM et du coup, au lieu d'avoir 4 machines séparées avec chacune leur mémoire, vous vous retrouvez avec 1,5 To de VRAM partagée accessible par toutes les machines.

Le setup de Jeff c'est deux Mac Studios avec 512 Go de RAM chacun à environ 11 700 dollars pièce, plus deux autres avec 256 Go à 8 100 dollars. Total de la douloureuse : environ 40 000 dollars. Ça pique, c'est clair, mais attendez de voir ce que ça fait.

Le truc qui change vraiment la donne avec le RDMA c'est la latence. Avant, quand un Mac devait accéder à la mémoire d'un autre Mac via le réseau, ça prenait environ 300 microsecondes. Avec cette nouvelle implémentation Thunderbolt 5, on tombe à moins de 50 microsecondes. Ça paraît rien comme ça, mais pour faire tourner ce genre de modèles, c'est énorme.

Jeff a fait tourner des benchmarks classiques et les résultats sont plutôt impressionnants. Sur Geekbench 6, le M3 Ultra explose le Dell Pro Max et l'AMD Ryzen AI Max+ 395 en mono et multi-coeur. Mais le plus fou c'est sur le benchmark HPL en virgule flottante 64 bits où c'est le seul système desktop testé à dépasser 1 Téraflop, avec presque le double des performances du Nvidia GB10.

Côté modèles IA massifs, le cluster fait tourner Qwen3 235B à 32 tokens par seconde avec Exo, DeepSeek V3.1 et ses 671 milliards de paramètres scale correctement sur les 4 machines, et même Kimi K2 Thinking avec ses 1000 milliards de paramètres tourne à environ 30 tokens par seconde. Tout ça en consommant environ 250 watts max et en faisant quasi aucun bruit.

Par contre, c'est encore du logiciel en beta et ça se sent. Par exemple, Jeff a eu pas mal de crashs pendant ses tests HPL sur Thunderbolt avec des instabilités qui ont nécessité des redémarrages fréquents, ou encore le fait que seulement 4 Macs sont supportés pour l'instant malgré les 5 ports Thunderbolt 5 disponibles. Ensuite y'a le problème de l'administration à distance qui est inexistante, car impossible de mettre à jour macOS via SSH, donc faut se taper l'interface graphique à la main sur chaque machine.

Bref, c'est hyper prometteur comme techno, surtout pour ceux qui veulent faire tourner des LLM monstrueux sur leur bureau sans monter une salle serveur mais faudra attendre que le logiciel murisse un peu avant de claquer vos 40 000 balles de PEL dedans.

FUTO Voice Input - L'appli de dictée vocale qui garde tout sur votre téléphone

Je sais pas vous, mais moi dès que j'ai un truc à écrire sur mon smartphone, je le dicte. Et que je sois sous Android ou soit iOS, je sais très bien que chaque mot que je prononce part directement sur les serveurs de Google ou Apple. Pourquoi j'ai trouvé FUTO Voice Input , intéressant parce que lui, garde tout sur votre téléphone...

C'est une appli Android qui utilise le modèle Whisper d'OpenAI pour faire de la reconnaissance vocale vraiment précise et ça tourne nickel sur un smartphone moderne. Trois tailles de modèle sont dispo : tiny, base, et small. La base suffira dans 90% des cas, mais vous pouvez basculer sur la small qui est un peu plus grosse, si vous avez un accent à couper au couteau ou si vous parlez dans le métro.

FUTO Voice Input supporte également 16 langues dont le français, l'anglais, l'allemand, l'espagnol, le japonais et plein d'autres et l'appli s'intègre directement comme clavier de saisie vocale Android, du coup elle fonctionne avec n'importe quelle application. Vous pouvez donc l'utiliser avec des claviers comme AnySoftKeyboard ou Unexpected Keyboard . Par contre, oubliez Gboard ou le clavier Samsung qui ont leur propre système verrouillé.

Le projet vient de FUTO, une organisation fondée par Eron Wolf (ex-investisseur de WhatsApp) et Louis Rossmann, le YouTubeur américain connu pour son combat pour le droit à la réparation, y bosse comme directeur de la com. Donc niveau éthique, je pense que c'est OK.

L'appli est dispo sur le Play Store, sur F-Droid, ou en APK direct d'environ 70 Mo. Y'a une version gratuite et une version payante sous forme de licence unique (pas d'abonnement, ouf) et le code source est ouvert et disponible sur GitLab.

Voilà, si vous en avez marre que vos paroles soient analysées par des serveurs à l'autre bout de la planète, FUTO Voice Input c'est une très bonne option !

Merci à PARADOXE_ pour l'info !

Cooking Simulator 2 repousse sa sortie au 31 mars 2026, prologue en février

Cooking Simulator 2 change de calendrier : la sortie bascule au 31 mars 2026, avec un prologue jouable en amont. Selon l’équipe, « il ne suffit plus de faire un bon jeu », d’où ce délai pour viser une expérience plus mémorable dès le premier service.

Cooking Simulator 2 : sortie décalée au 31 mars 2026

Le studio explique avoir pris cette décision après une longue phase de QA externe, de playtests et de sessions de focus menée depuis novembre. Les retours de la communauté ont déclenché des discussions internes et orienté les priorités. Objectif affiché : prendre le temps de peaufiner les systèmes clés plutôt que d’accélérer la livraison.

Parmi les chantiers cités : des améliorations de confort pour rendre le travail en cuisine plus fluide et plus lisible, l’optimisation du système de blueprints nouvelle génération permettant d’enregistrer et de partager des recettes pas à pas, le développement de Cooking Sense pour matérialiser visuellement des sensations comme le goût et l’odeur, ainsi qu’un comportement des clients plus varié et crédible.

Feuille de route avant la sortie

Les prochains mois incluront des tests réseau élargis, un Prologue jouable pendant le Steam Next Fest de février 2026, et des activités communautaires supplémentaires autour de ce prologue. Chaque élément de cette liste bénéficierait directement des retours des joueurs collectés depuis novembre.

L’équipe remercie la communauté pour sa patience et indique façonner le jeu avec les joueurs. Le rendez-vous est donc fixé au 31 mars 2026 pour l’ouverture officielle des cuisines.

Source : TechPowerUp