Intel présente sa nouvelle technologie 200S Boost pour améliorer les performances

Elecrow lancera très bientôt une campagne de financement pour sa valise de prototypage rapide, Crow Pi 3. Ce boîtier contient une Pi, un écran 4,3'' et de nombreux capteurs : breadboard, capteur de luminosité, tilt, capteur ultrason, moteur de vibration, capteur tactile, etc. Les GPIO sont directement accessibles. Il est même possible d'installer une micro:bit, une Pico ou une Arduino Nano.

L'écran principale est un LCD 4,3'' mais on dispose aussi d'un écran 1,6''. L'écran principal est trop petit pour être réélement utilisé pour le codage des capteurs. La CrowPi 2, toujours disponible, utilise un écran bien plus grand : 11,6''.

Le projet se propose aussi d'être une plateforme de découverte de l'IA avec DeepSeek, OpenAI et Gemini...

Le tarif n'est pas encore indiqué, espérons qu'il soit inférieur à la version 2.

JFrog a publié rson rapport Software Supply Chain State of the Union 2025. Il dresse un panorama de la sécurité sur les plateformes de supply chain logiciels. Cette dernière étude confirme les problèmes de sécurité autour de l'IA et des modèles LLM qui ne cessent de progresser.

"De nombreuses organisations adoptent avec enthousiasme les modèles ML publics pour stimuler l'innovation rapide, démontrant un engagement fort à exploiter l'IA pour la croissance. Cependant, plus d'un tiers d'entre elles comptent encore sur des efforts manuels pour gérer l'accès aux modèles sécurisés et approuvés, ce qui peut conduire à des négligences potentielles," a déclaré Yoav Landman, CTO et co-fondateur de JFrog. "L'adoption de l'IA va croître encore plus rapidement. Par conséquent, pour que les organisations prospèrent à l'ère de l'IA, elles doivent automatiser leurs chaînes d'outils et leurs processus de gouvernance avec des solutions prêtes pour l'IA, garantissant qu'elles restent à la fois sécurisées et agiles tout en maximisant leur potentiel d'innovation."

Principaux éléments du rapport :

Le manque de scans de sécurité est un véritable angle mort : la situation est à la fois alarmante et incomphérensible ! Seulement 43 % des professions de l'IT disent que leur entreprises réalisent des scans de sécurité à la fois sur le code et les binaires. Il y a un mieux par rapport à 2024 mais ce n'est pas glorieux pour les entreprises

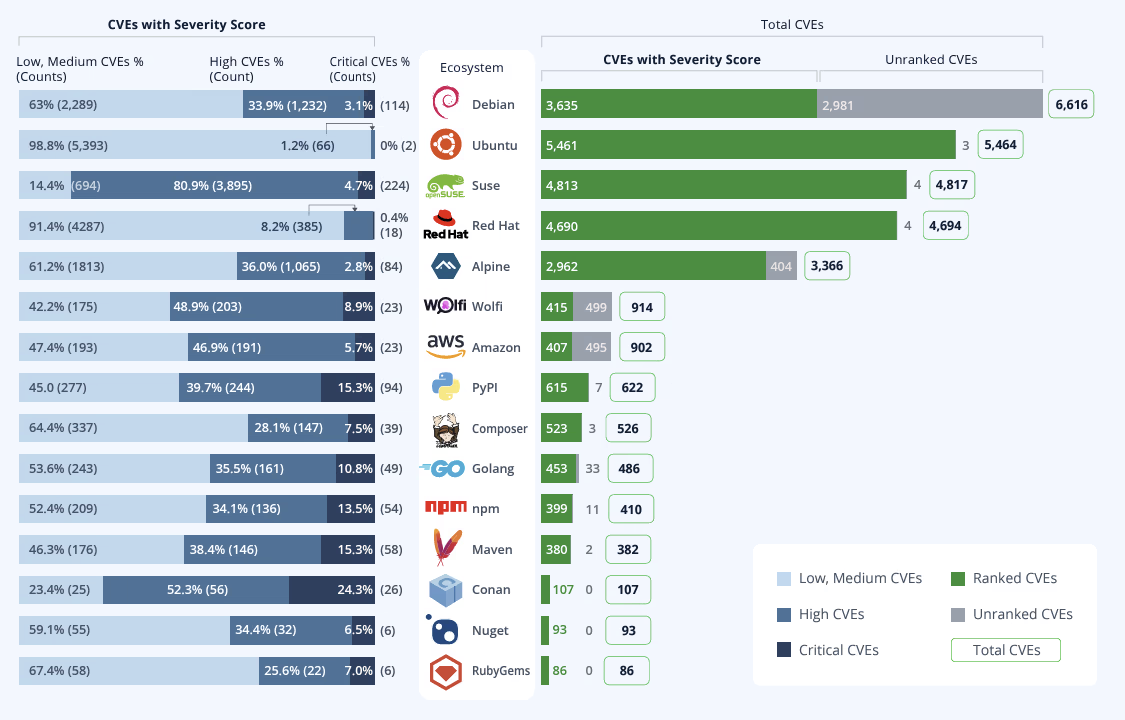

Les vulnérabilités critiques continuent d'augmenter : En 2024, les chercheurs en sécurité ont divulgué plus de 33 000 nouveaux CVE, soit une augmentation de 27 % par rapport à 2023, dépassant le taux de croissance de 24,5 % des nouveaux packages logiciels. Cette tendance soulève des inquiétudes car le nombre croissant de CVE augmente la complexité et la pression sur les développeurs et les équipes de sécurité, pouvant freiner l'innovation. Par ailleurs, l’équipe de sécurité de JFrog a constaté que seulement 12 % des CVE de haut niveau notées "critiques" (CVSS 9.0-10.0) par les organisations gouvernementales justifient le niveau de sévérité critique qui leur a été attribué, car elles sont susceptibles d'être exploitées par des attaquants₁. Ce modèle est préoccupant en raison d'une méthodologie de notation centralisée et inchangée au fil du temps, ce qui augmente le risque de faux positifs dans les évaluations et contribue à la "fatigue de vulnérabilité" chez les développeurs.

Le manque de visibilité sur l'origine des codes utilisés est toujours d'actualité (le vibe coding va contribuer à faire exploser ce problème) et constitue une réelle menace pour l'intégrité des apps. Tout comme, il est totalement anormal de télécharger des extensions et des templates pour son IDE sans un minimum de vérification.

Les hacks et vulnérabilités concernent les OS, les langages, les frameworks, les codes !

Vous avez craqué pour l’iPhone 16 Pro, mais vous hésitez à lui choisir une coque ? C’est pourtant indispensable. Mais quelle coque choisir ? Pas de stress, nous allons vous aider à naviguer dans cette jungle où l’esthétique ne doit surtout pas l’emporter sur l’exigence de protection.

En ce printemps 2025, les coques pullulent, et il est souvent difficile, dans un premier temps, de trouver le bon endroit pour faire ses emplettes… et enfin de faire un choix. Pour vous aider, nous allons faire simple et rapide. Souvent, le premier tri à faire quand on cherche une coque, c’est de s’intéresser à sa conception et donc aux matériaux utilisés. Vous allez découvrir que ces derniers peuvent vieillir différemment (et alors enlaidir votre téléphone) ou absorber plus ou moins les chocs et les chutes.

D’abord, toutes les coques ne se valent pas, certaines sont aussi solides qu’elles sont laides. D’autres sont magnifiques mais aussi fragiles qu’un verre en cristal. Pour l’iPhone 16 Pro, avec son design en titane et son écran qui claque, il faut une protection qui assure, sans ruiner l’esthétique de ce magnifique téléphone. Souvent, après avoir installé une coque iphone 16 pro, on arrive plus difficilement à reconnaître le téléphone d’origine. Dans le cas d’un iPhone récent, c’est un peu dommage mais tout de même très important…

Certaines coques offrent des bonus, comme la compatibilité MagSafe, un truc qui reste quand même très pratique pour recharger son iPhone. Ça facilite la charge sans fil, les accessoires magnétiques, tout ça sans prise de tête.

Tout dépend de vous, en réalité. Vous êtes un grand maladroit ? Prenez du solide. Fan de design ? Une transparente ou en cuir. Cependant n’oubliez pas, la coque c’est votre aspect visuel au quotidien mais c’est c’est surtout l’accessoire qui prolonge la vie de votre matos, et ça évite les crises de nerfs.Certains diront qu’elle n’est pas indispensable mais dans le cas d’un téléphone comme l’iPhone 16 Pro c’est aussi une assurance au regard de votre investissement. Alors, prenez quelques minutes, choisissez le design qui vous fait plaisir tout en gardant en tête cette notion “d’assurance vie” pour cet objet aussi indispensable que coûteux qu’est votre iPhone.

Bien choisir sa coque pour iPhone 16 Pro a lire sur Vonguru.

La mort du mainframe, et du Cobol, est annoncée chaque année depuis 25 ans. En automne 2024, Rocket Software, avec le cabinet Forrester, avait mené une étude auprès de 300 responsables IA, surtout aux Etats-Unis autour du mainframe et de la modernisation des applications. Résultat : le refactoring d'apps mainframe échouent souvent dès les premières tentatives. Le constat est sévère : 90 % des tentatives de réécriture échouent et 50 % des répondants affirment que les échecs successifs freinent ou ont freiné toute tentative de transformation de l'IT et des assets techniques.

Plusieurs causes sont cités par l'étude :

- un manque de compétences mainframe, Cobol et sur toutes les couches liées

- complexité de l'environnement legacy et une stratégie trop complexe

Moderniser un environnement mainframe / cobol / système z est tout sauf facile. Dire le contraire c'est méconnaître la réalité ou alors il s'agit de petits projets non critiques. Et encore, ces projets peuvent être lancés si les équipes savent ce qu'il y a réellement dans la boîte car parfois la documentation technique n'existe pas, aucune cartographie des couches et des applications existe, etc.

Au lieu de tenter une modernisation profonde, elle consiste à faire cohabiter le mainframe / cobol avec des environnements modernes. Une approche hybride est le plus souvent déployée, une minorité d'entreprises décide de déprovisionner le mainframe et une partie des applications liées.

Réécrire les applications ? C'est souvent un saut vers l'inconnu et le chantier peut se révéler particulièrement complexe. Et les échecs sont nombreux. Redévelopper de zéro ? Toujours possible mais c'est long, difficile et hasardeux, surtout si le fonctionnement du legacy est mal compris et que la cartographie de l'application n'est pas fiable, ni complète. Une application Cobol (ou autre) peut avoir des dizaines, voire, des centaines de dépendances avec d'autres services et applicatifs.

Parmi les défis avant toute modernisation :

- comprendre (réellement) son système legecy

- avoir les bonnes compétences

- penser aux données, aux modèles de données : bref, quid de la migration des données, des bases, des tables, etc. ?

- Quels risques pésent sur le bon fonctionnement de l'entreprise ?

- définir un budget et une planning réaliste : une modernisation peut coûter très cher et durer plusieurs années. Une vision long terme est cruciale.

- avoir une architecture de modernisation claire et définie avant de lancer le chantier et ne pas en changer tous les 6 mois

Fin mars, Juan Lucas Barbier (un expert en modernisation et en systèmes mainframe) a raconté comment un projet de modernisation s'est crashé après 2 ans d'efforts. Le constat est sévère mais doit faire réflêchir : un DSI qui part et met à jour son CV, 2 années perdues et 70 millions $ dépensés pour pas grand chose... Barbier a vu trop de responsables IT et de dirigeants dire qu'ils vont tout moderniser, enterrer le mainframe et déployer une belle transformation numérique. Il rappelle un simple chiffre : 70 % des projets de modernisation du legacy échouent lamentablement.

Les conséquences sont parfois catastrophiques :

- 40 % de surcoût qui pèsent sur le budget IT et bloquent d'autres chantiers et investissements

- à peine 50 % des promesses de modernisation sont réellement réalisés

Il rappelle un fait que nous répétons sans cesse depuis 20 ans à Programmez! : le mainframe et Cobol oui c'est moche, peu intéressant mais ils fonctionnement. Les transactions bancaires reposent sur ces systèmes. Des millions de lignes de code sont écrites chaque année pour maintenir et mettre à jour les apps Cobol.

Mais pourquoi autant d'échecs ? Barbier tire, de son expérience, 3 remarques :

- certains consultants, dirigeants et DSI disent : ce n'est que du code... Puis il découvrent la plomberie : les règles métiers, les dépendances, tout ce qui n'est pas documenté et parfois des applications que personne ne sait à quoi elles servent mais elles sont là

- le syndrome du PowerPoint vs réalité : le remède (= la modernisation) peut être pire que la maladie (= mainframe / cobol)

- on fonce et on casse tout : le risque est de détruire des systèmes qui fonctionnement parfaitement. Une approche plus douce serait préférable pour migrer certains assets et garder ce qui fonctionne

Barbier n'est pas contre la modernisation mais pour lui, les entreprises qui réussissent la modernisation savent faire des compromis : si le core code fonctionne parfaitement, il ne faut pas y toucher. Le focus est mis sur l'intégration, les API, migrer ce qui est migrable sans casse. Tous les changements doivent être mesurés : le fameux ROI.

Vous savez quoi ? Ce constat peut être à toutes applications PHP, Java, C#, C++ qui sont là depuis 10, 15, 20 ans...